185/67 (IT) ประจำวันศุกร์ที่ 24 พฤษภาคม 2567

นักวิจัยของ Positive Technologies สังเกตพบว่าในขณะที่เขากำลังดำเนินการตอบสนองต่อเหตุการณ์ให้กับลูกค้า ได้พบคีย์ล็อกเกอร์ที่ไม่รู้จักฝังอยู่ในหน้าหลักของ Microsoft Exchange Server โดยคีย์ล็อกเกอร์ถูกใช้เพื่อรวบรวมข้อมูลรับรองบัญชี การสอบสวนเพิ่มเติมทำให้สามารถระบุตัวเหยื่อได้มากกว่า 30 ราย โดยอยู่ในหลายประเทศ ซึ่งส่วนใหญ่มีความเชื่อมโยงกับหน่วยงานของรัฐ ตามที่นักวิจัยระบุว่า แคมเปญมัลแวร์ที่กำหนดเป้าหมายไปที่ MS Exchange Server นั้นเปิดใช้งานมาตั้งแต่ปี 2021 เป็นอย่างน้อย นักวิจัยไม่สามารถระบุแคมเปญนี้ว่าเป็นกลุ่มใดกลุ่มหนึ่งได้ แต่อย่างไรก็ตาม พวกเขาสังเกตเห็นว่าเหยื่อส่วนใหญ่จะอยู่ในประเทศแถบแอฟริกาและตะวันออกกลาง โดยมีบางประเทศที่เป็นเป้าหมายของแคมเปญนี้ คือ รัสเซีย สหรัฐอาหรับเอมิเรตส์ คูเวต โอมาน ไนเจอร์ ไนจีเรีย เอธิโอเปีย มอริเชียส จอร์แดน และเลบานอน

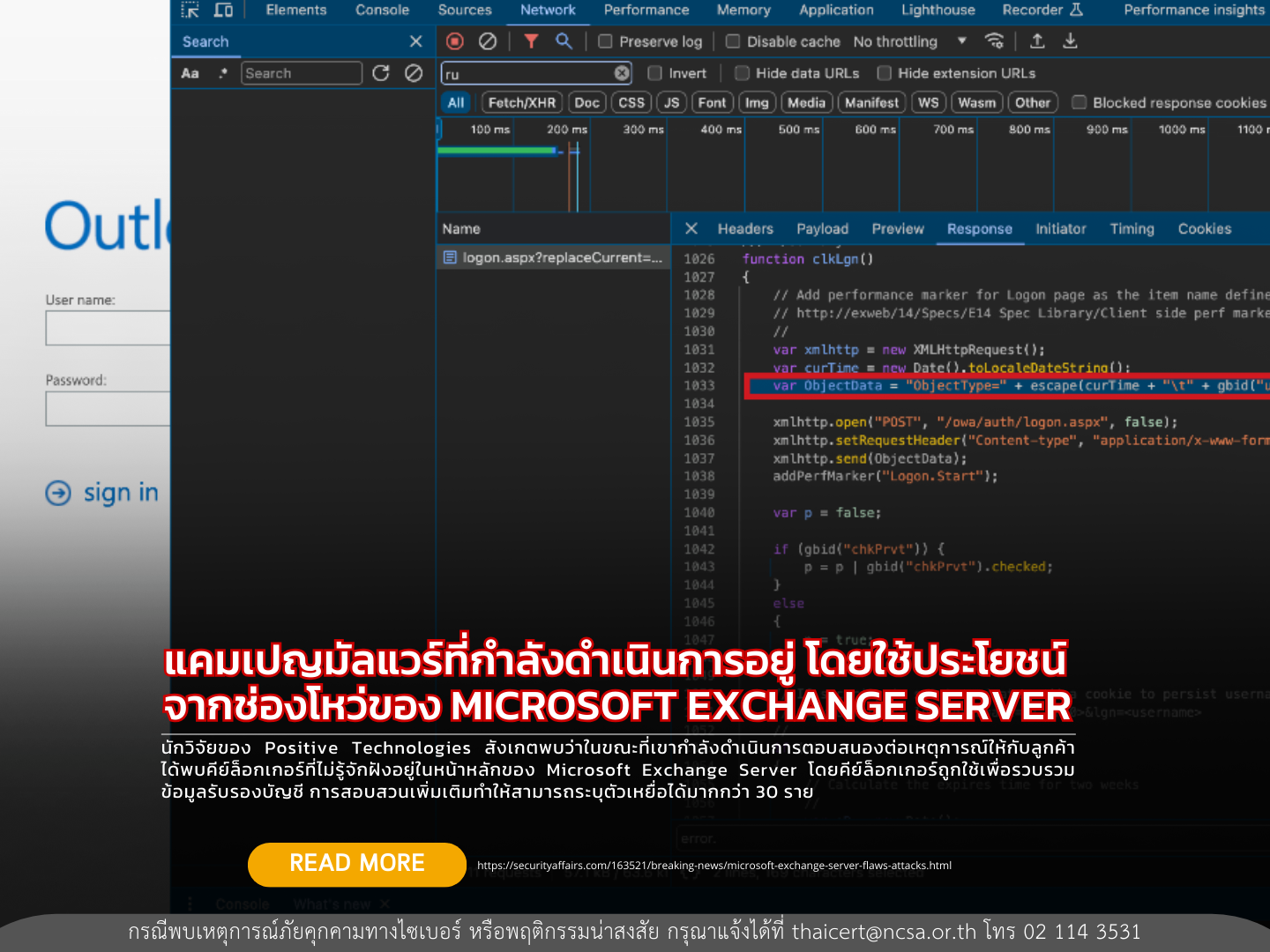

ผู้คุกคามใช้ประโยชน์จากช่องโหว่ ProxyShell ( CVE-2021-34473 , CVE-2021-34523 และ CVE-2021-31207 ) ใน Microsoft Exchange Server เพื่อแทรกซึมเข้าไปขโมยข้อมูล พวกเขาเพิ่มโค้ดคีย์ล็อกเกอร์ในหน้าหลักของเซิร์ฟเวอร์โดยการฝังลงใน clkLgn() ผู้โจมตียังเพิ่มโค้ดที่ประมวลผลผลลัพธ์ของผู้ขโมยในไฟล์ logon.aspx จากนั้นโค้ดจะเปลี่ยนเส้นทางข้อมูลรับรองบัญชีในไฟล์ที่เข้าถึงได้จากอินเทอร์เน็ต โดยในรายงานจาก Positive Technologies สรุปว่า “คุณสามารถตรวจสอบการบุกรุกที่อาจเกิดขึ้นได้โดยค้นหารหัสขโมยบนหน้าหลักของเซิร์ฟเวอร์ Microsoft Exchange ของคุณ หากเซิร์ฟเวอร์ของคุณถูกโจมตี ให้ระบุข้อมูลบัญชีที่ถูกขโมยและลบไฟล์ที่แฮกเกอร์เก็บข้อมูลนี้ไว้ คุณสามารถค้นหาเส้นทางไปยังไฟล์นี้ได้ในไฟล์ logon.aspx และตรวจสอบให้แน่ใจว่าคุณใช้ Microsoft Exchange Server เวอร์ชันล่าสุดหรือทำการติดตั้งการอัปเดตที่รอดำเนินการแล้ว”

แหล่งข่าว https://securityaffairs.com/163521/breaking-news/microsoft-exchange-server-flaws-attacks.html