224/67 (IT) ประจำวันอังคารที่ 25 มิถุนายน 2567

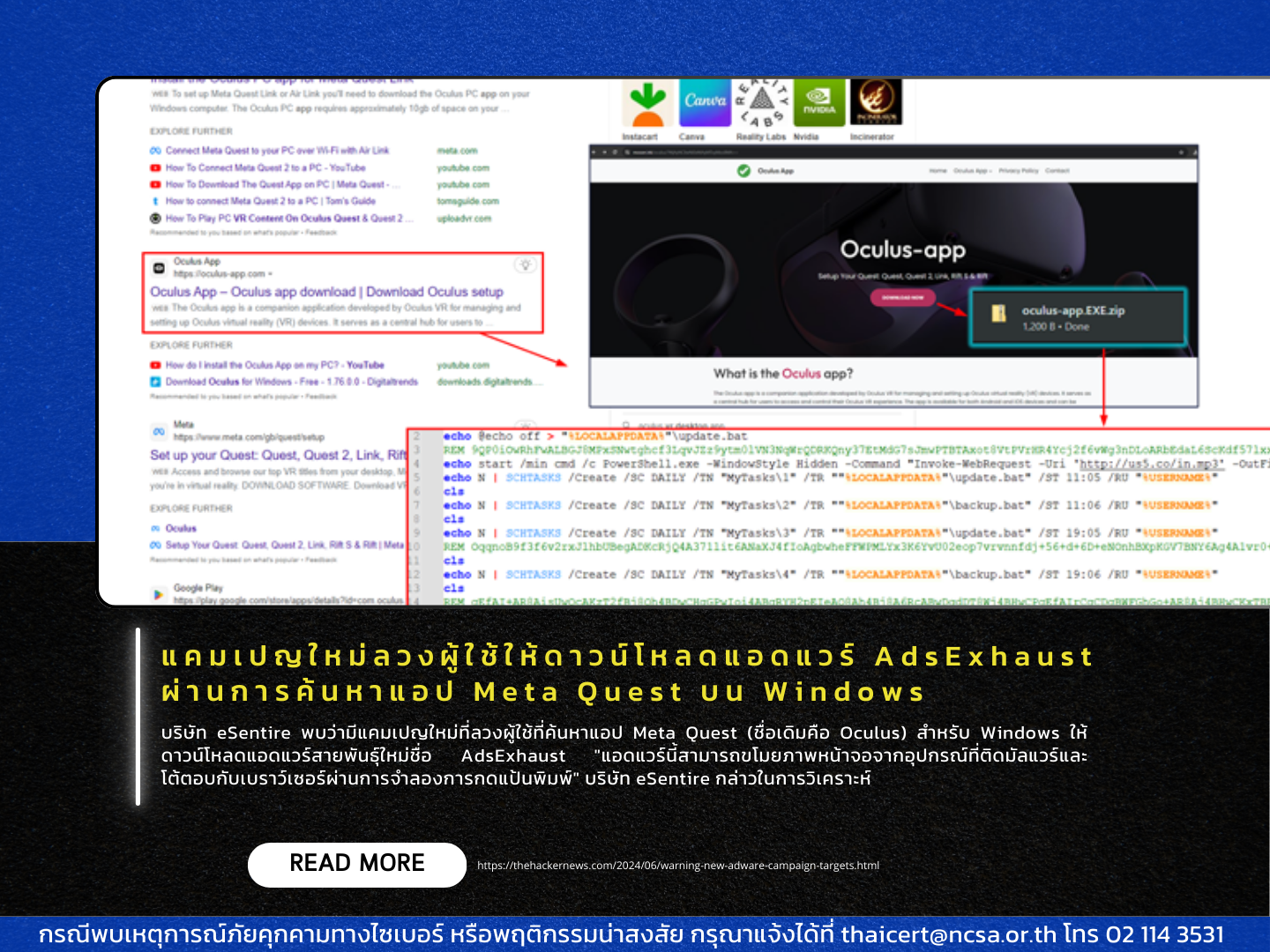

บริษัท eSentire พบว่ามีแคมเปญใหม่ที่ลวงผู้ใช้ที่ค้นหาแอป Meta Quest (ชื่อเดิมคือ Oculus) สำหรับ Windows ให้ดาวน์โหลดแอดแวร์สายพันธุ์ใหม่ชื่อ AdsExhaust “แอดแวร์นี้สามารถขโมยภาพหน้าจอจากอุปกรณ์ที่ติดมัลแวร์และโต้ตอบกับเบราว์เซอร์ผ่านการจำลองการกดแป้นพิมพ์” บริษัท eSentire กล่าวในการวิเคราะห์ พร้อมเสริมว่าพบกิจกรรมนี้ในต้นเดือนที่ผ่านมา “ฟังก์ชันเหล่านี้ทำให้มันสามารถคลิกโฆษณาอัตโนมัติหรือเปลี่ยนเส้นทางเบราว์เซอร์ไปยัง URL เฉพาะ เพื่อสร้างรายได้ให้กับผู้ดำเนินการแอดแวร์”

การติดมัลแวร์เริ่มจากการแสดงเว็บไซต์ปลอม (“oculus-app[.]com”) บนผลการค้นหาของ Google โดยใช้เทคนิค SEO poisoning หลอกให้ผู้เข้าชมดาวน์โหลดไฟล์ ZIP (“oculus-app.EXE.zip”) ซึ่งประกอบด้วยสคริปต์แบทช์สำหรับ Windows สคริปต์แบทช์นี้จะดึงสคริปต์แบทช์ที่สองจากเซิร์ฟเวอร์ C2 ซึ่งมีคำสั่งในการดึงไฟล์แบทช์อื่นๆ อีก และสร้างงานตามกำหนดเวลาในเครื่องเพื่อรันสคริปต์แบทช์ในเวลาต่าง ๆ ขั้นตอนต่อมาคือการดาวน์โหลดแอปที่ถูกต้องลงในเครื่องที่ถูกโจมตี ขณะเดียวกันก็มีการติดตั้งไฟล์ Visual Basic Script (VBS) และ PowerShell เพื่อรวบรวมข้อมูล IP และข้อมูลระบบ จับภาพหน้าจอ และส่งข้อมูลไปยังเซิร์ฟเวอร์ระยะไกล (“us11[.]org/in.php”) คำตอบจากเซิร์ฟเวอร์คือแอดแวร์ AdsExhaust ซึ่งทำงานบน PowerShell ตรวจสอบว่าเบราว์เซอร์ Microsoft Edge กำลังทำงานหรือไม่ และกำหนดเวลาการใช้งานล่าสุดของผู้ใช้ “หาก Edge กำลังทำงานและระบบว่างเกิน 9 นาที สคริปต์สามารถคลิกจำลอง เปิดแท็บใหม่ และนำทางไปยัง URL ที่ฝังอยู่ในสคริปต์” eSentire กล่าว “จากนั้นจะเลื่อนขึ้นและลงในหน้าที่เปิดแบบสุ่ม”

คาดว่าพฤติกรรมนี้มีจุดประสงค์เพื่อกระตุ้นองค์ประกอบเช่นโฆษณาบนหน้าเว็บ โดยเฉพาะเมื่อ AdsExhaust ทำการคลิกแบบสุ่มในพิกัดเฉพาะบนหน้าจอ แอดแวร์ยังสามารถปิดเบราว์เซอร์ที่เปิดอยู่หากตรวจพบการเคลื่อนไหวของเมาส์หรือการโต้ตอบของผู้ใช้ และสร้างการซ้อนทับเพื่อซ่อนกิจกรรมของตนจากเหยื่อ นอกจากนี้ยังค้นหาคำว่า “Sponsored” ในแท็บเบราว์เซอร์ Edge ที่เปิดอยู่เพื่อคลิกโฆษณาเพื่อเพิ่มรายได้ นอกจากนี้ แอดแวร์ยังสามารถดึงรายการคำหลักจากเซิร์ฟเวอร์ระยะไกลและทำการค้นหา Google สำหรับคำหลักเหล่านั้นโดยเปิดเซสชันเบราว์เซอร์ Edge ผ่านคำสั่ง PowerShell “Start-Process” พัฒนาการนี้เกิดขึ้นในขณะที่เว็บไซต์สนับสนุนไอทีปลอมที่คล้ายกันปรากฏขึ้นผ่านผลการค้นหาและถูกใช้ในการกระจาย Hijack Loader ซึ่งนำไปสู่การติดเชื้อ Vidar Stealer สิ่งที่ทำให้การโจมตีนี้โดดเด่นคือผู้คุกคามยังใช้วิดีโอ YouTube เพื่อโฆษณาเว็บไซต์ปลอมและใช้บอทเพื่อโพสต์ความคิดเห็นปลอม ทำให้ดูมีความน่าเชื่อถือสำหรับผู้ใช้ที่กำลังมองหาวิธีแก้ไขปัญหาข้อผิดพลาดการอัปเดต Windows (รหัสข้อผิดพลาด 0x80070643) การเปิดเผยนี้ยังเกิดขึ้นหลังจากแคมเปญมัลแวร์ที่มุ่งเป้าผู้ใช้ในอิตาลีด้วยการล่อลวงด้วยไฟล์ ZIP ที่มีหัวข้อเป็นใบแจ้งหนี้เพื่อส่งมอบโทรจันการเข้าถึงระยะไกลที่ใช้ Java ชื่อ Adwind “เมื่อแตกไฟล์ผู้ใช้จะพบไฟล์ .HTML เช่น INVOICE.html หรือ DOCUMENT.html ที่นำไปสู่ไฟล์ .jar ที่เป็นอันตราย” Symantec กล่าว “ไฟล์สุดท้ายที่ถูกดรอปคือโทรจันการเข้าถึงระยะไกล Adwind ที่ช่วยให้ผู้โจมตีควบคุมอุปกรณ์ที่ถูกโจมตีรวมถึงการรวบรวมและขโมยข้อมูลที่เป็นความลับ”

แหล่งข่าว https://thehackernews.com/2024/06/warning-new-adware-campaign-targets.html