232/67 (IT) ประจำวันอังคารที่ 2 กรกฎาคม 2567

นักวิจัยจากบริษัทความปลอดภัยไซเบอร์ GreyNoise ตรวจพบความพยายามในการโจมตีช่องโหว่ร้ายแรง CVE-2024-0769 (คะแนน CVSS 9.8) ส่งผลกระทบต่อเราเตอร์ WiFi D-Link DIR-859 ทั้งหมด ช่องโหว่นี้เป็นปัญหา path traversal ที่อาจนำไปสู่การเปิดเผยข้อมูล ซึ่งแฮกเกอร์กำลังใช้ช่องโหว่นี้เพื่อเก็บรวบรวมข้อมูลบัญชี รวมถึงรหัสผ่านของผู้ใช้งานจากเราเตอร์ D-Link DIR-859 ที่มีช่องโหว่ดังกล่าว โดยทางผู้จำหน่ายระบุว่าเราเตอร์ตระกูล DIR-859 ได้เข้าสู่ช่วงสิ้นสุดอายุการใช้งาน (EOL)/สิ้นสุดการให้บริการ (EOS) แล้ว และด้วยเหตุนี้ ช่องโหว่นี้จึงไม่ได้รับการแก้ไขแต่อย่างใด

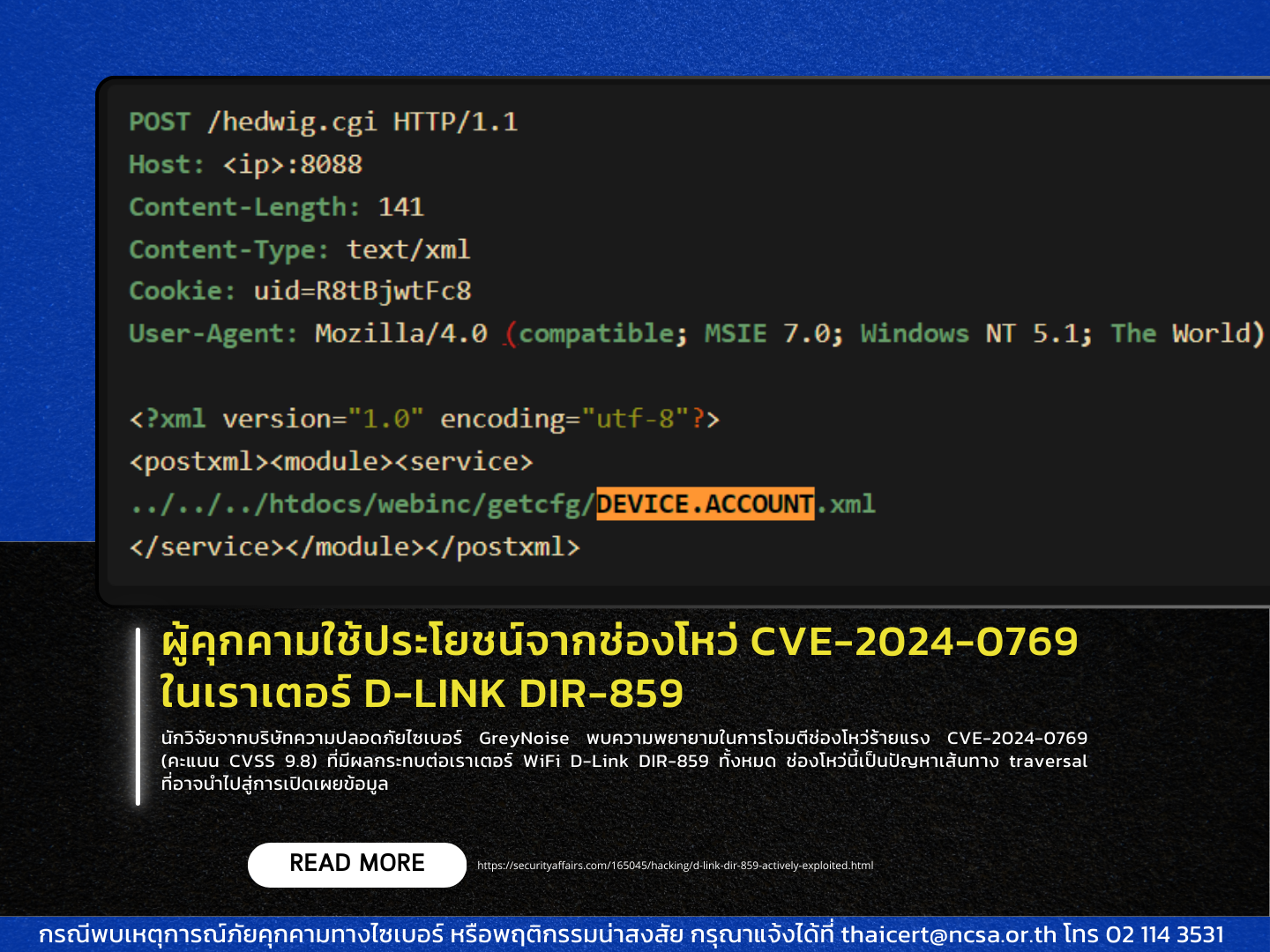

GreyNoise สังเกตเห็นว่าแฮกเกอร์กำลังมุ่งเป้าไปที่ไฟล์ ‘DEVICE.ACCOUNT.xml’ เพื่อดึงข้อมูลชื่อบัญชี รหัสผ่าน กลุ่มผู้ใช้ และคำอธิบายผู้ใช้ทั้งหมดบนอุปกรณ์ โดยแฮกเกอร์ใช้เวอร์ชันที่ปรับแต่งของช่องโหว่สาธารณะ “ไฟล์ DEVICE.ACCOUNT.xml ถูกนำไปใช้งานและเราได้ดำเนินการดึงไฟล์นี้ออกมาเต็มรูปแบบ ขณะที่เงื่อนไขการโจมตียังคงเหมือนกับ PoC สาธารณะ ความแตกต่างที่สังเกตโดย GreyNoise คือการดึงชื่อ รหัสผ่าน กลุ่ม และคำอธิบายสำหรับผู้ใช้ทั้งหมดบนอุปกรณ์” แฮกเกอร์กำลังใช้ช่องโหว่นี้โดยการส่งคำขอ POST ที่เป็นอันตรายไปที่ ‘/hedwig.cgi’ เพื่อเข้าถึงไฟล์การกำหนดค่าที่สำคัญ (‘getcfg’) ผ่านไฟล์ ‘fatlady.php’ ซึ่งอาจนำไปสู่การเปิดเผยข้อมูลรับรองผู้ใช้ เมื่อแฮกเกอร์ได้รับข้อมูลรับรองแล้ว พวกเขาอาจสามารถควบคุมอุปกรณ์ได้เต็มรูปแบบ และ GreyNoise ยังอธิบายอีกว่า แม้จะยังไม่เป็นที่ชัดเจนว่าข้อมูลที่เปิดเผยนี้จะถูกใช้อย่างไร แต่ว่าอุปกรณ์เหล่านี้จะไม่ได้รับการแพตช์แก้ไขใดๆ ข้อมูลใดๆ ที่เปิดเผยจากอุปกรณ์จะยังคงเป็นประโยชน์สำหรับแฮกเกอร์ตลอดอายุการใช้งานของอุปกรณ์ตราบเท่าที่มันยังเชื่อมต่อกับอินเทอร์เน็ต นักวิจัยระบุว่าช่องโหว่ PoC สาธารณะมุ่งเป้าไปที่ไฟล์ ‘DHCPS6.BRIDGE-1.xml’ แทนที่จะเป็น ‘DEVICE.ACCOUNT.xml’ ดังนั้นแฮกเกอร์สามารถใช้เพื่อโจมตีไฟล์อื่นๆ ได้ โพสต์ของ GreyNoise รวมถึงรายการของความเป็นไปได้ในการโจมตีไฟล์ getcfg อื่นๆ โดยใช้ CVE-2024-0769 ลูกค้าของ D-Link ได้รับคำแนะนำให้เปลี่ยนอุปกรณ์ที่สิ้นสุดอายุการใช้งานอย่างโดยเร็วที่สุด

แหล่งข่าว https://securityaffairs.com/165045/hacking/d-link-dir-859-actively-exploited.html