236/67 (IT) ประจำวันพฤหัสบดีที่ 4 กรกฎาคม 2567

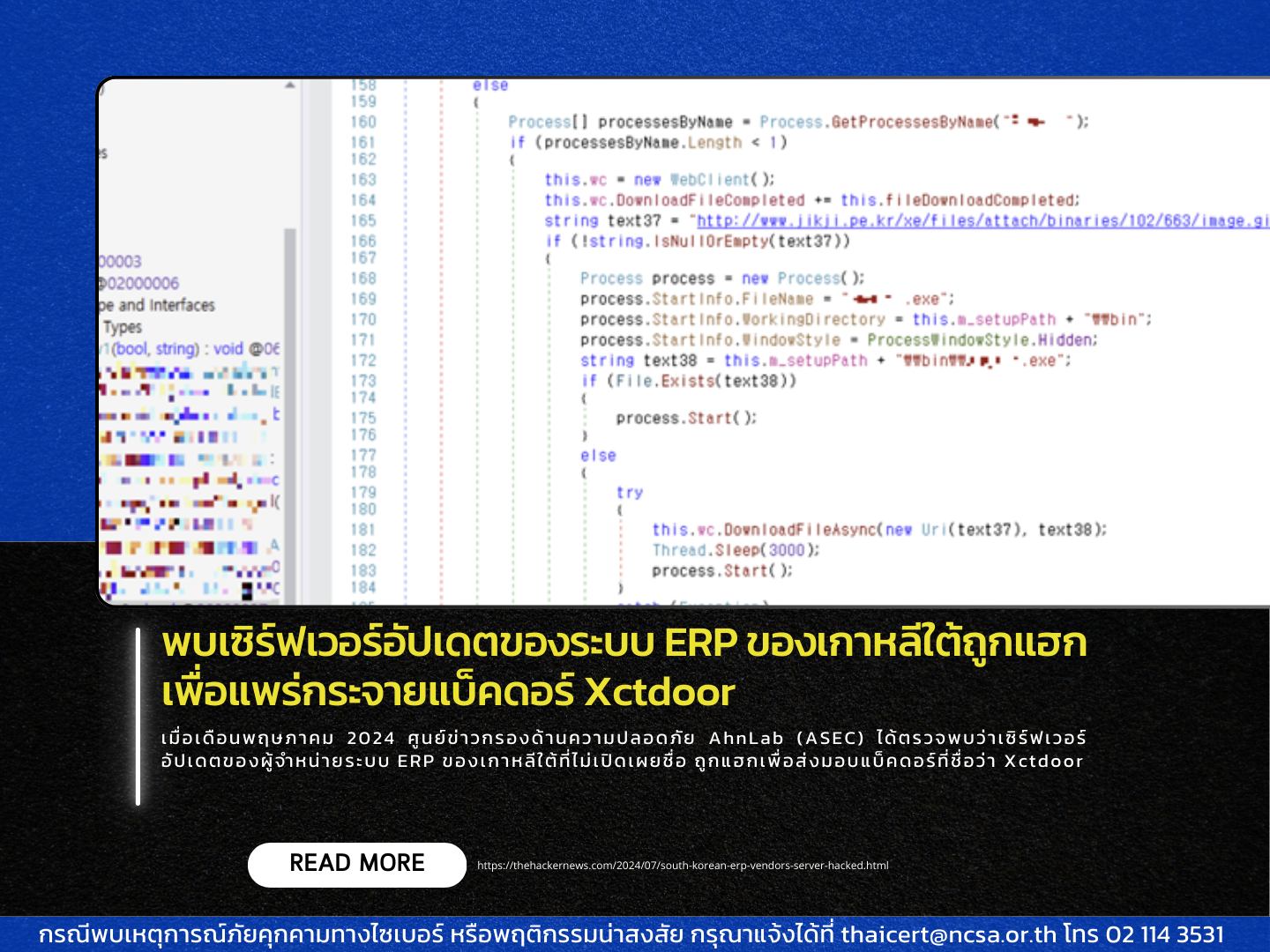

เมื่อเดือนพฤษภาคม 2024 ที่ผ่านมา ศูนย์ข่าวกรองด้านความปลอดภัย AhnLab (ASEC) ได้ตรวจพบว่าเซิร์ฟเวอร์อัปเดตของผู้จำหน่ายระบบ ERP ของเกาหลีใต้ที่ไม่เปิดเผยชื่อ ถูกแฮกเพื่อส่งมอบแบ็คดอร์ที่ชื่อว่า Xctdoor

ASEC ไม่ได้ระบุว่าการโจมตีครั้งนี้มาจากกลุ่มใด แต่ได้ชี้ให้เห็นว่ากลยุทธ์ที่ใช้มีความคล้ายคลึงกับกลุ่ม Andariel ซึ่งเป็นส่วนหนึ่งของกลุ่ม Lazarus Group ซึ่งเป็นกลุ่มผู้โจมตีจากเกาหลีเหนือ โดยในปี 2017 เคยใช้ซอฟต์แวร์ ERP เพื่อกระจายมัลแวร์อย่าง HotCroissant ที่มีลักษณะเหมือนกับ Rifdoor โดยการแทรกโค้ดที่เป็นอันตรายเข้าไปในโปรแกรมอัปเดตซอฟต์แวร์ แต่ในกรณีล่าสุดนี้ ASEC ระบุว่าไฟล์ปฏิบัติการเดียวกันถูกดัดแปลงให้รันไฟล์ DLL จากเส้นทางเฉพาะโดยใช้กระบวนการ regsvr32.exe แทนการเปิดโปรแกรมดาวน์โหลด ไฟล์ DLL ที่ชื่อว่า Xctdoor มีความสามารถในการขโมยข้อมูลระบบ เช่น การบันทึกการกดแป้นพิมพ์ การถ่ายภาพหน้าจอ และเนื้อหาในคลิปบอร์ด รวมทั้งยังสามารถรันคำสั่งที่ได้รับจากผู้โจมตีได้อีกด้วย “Xctdoor สื่อสารกับเซิร์ฟเวอร์ควบคุมและสั่งการ (command-and-control) ผ่านโปรโตคอล HTTP และเข้ารหัสแพ็กเก็ตโดยใช้อัลกอริทึม Mersenne Twister (MT19937) และ Base64” ASEC กล่าว นอกจากนี้ ยังมีการใช้มัลแวร์ที่ชื่อว่า XcLoader ซึ่งทำหน้าที่เป็นตัว injector ที่ฝัง Xctdoor เข้าไปในกระบวนการที่ถูกต้องตามระบบ เช่น “explorer.exe” ASEC ยังพบกรณีที่เว็บเซิร์ฟเวอร์ที่มีการรักษาความปลอดภัยต่ำถูกแฮกเพื่อติดตั้ง XcLoader ตั้งแต่เดือนมีนาคม 2024 ในขณะเดียวกัน กลุ่มผู้โจมตีจากเกาหลีเหนืออีกกลุ่มหนึ่งที่ชื่อว่า Kimusky ถูกพบว่าใช้แบ็คดอร์ที่ยังไม่ได้รับการบันทึกชื่อ นามว่า HappyDoor ตั้งแต่เดือนกรกฎาคม 2021 การโจมตีนี้เริ่มต้นจากอีเมลฟิชชิงที่ส่งไฟล์บีบอัดซึ่งมี JavaScript หรือ dropper ที่ถูกทำให้เข้าใจยาก ซึ่งเมื่อถูกเรียกใช้งานจะเกิดการสร้างและรัน HappyDoor พร้อมกับไฟล์ปลอม HappyDoor ซึ่งเป็นไฟล์ DLL ที่ถูกเรียกใช้งานผ่าน regsvr32.exe จะมีความสามารถในการสื่อสารกับเซิร์ฟเวอร์ระยะไกลผ่าน HTTP ช่วยอำนวยความสะดวกแฮ็กเกอร์ในการขโมยข้อมูล การดาวน์โหลด/อัปโหลดไฟล์ หรือแม้แต่การอัปเดตหรือลบตัวเอง การพัฒนานี้เกิดขึ้นพร้อมกับแคมเปญกระจายมัลแวร์ขนาดใหญ่ที่ดำเนินการโดยกลุ่มภัยคุกคามทางไซเบอร์ Konni (หรือที่รู้จักในชื่อ Opal Sleet, Osmium หรือ TA406) ซึ่งมุ่งเป้าไปที่เกาหลีใต้โดยใช้การโจมตีฟิชชิงเพื่อแพร่กระจายมัลแวร์ที่สามารถขโมยข้อมูลที่ละเอียดอ่อนได้ นักวิจัยด้านความปลอดภัย Idan Tarab กล่าว

แหล่งข่าว https://thehackernews.com/2024/07/south-korean-erp-vendors-server-hacked.html