255/67 (IT) ประจำวันพุธที่ 17 กรกฎาคม 2567

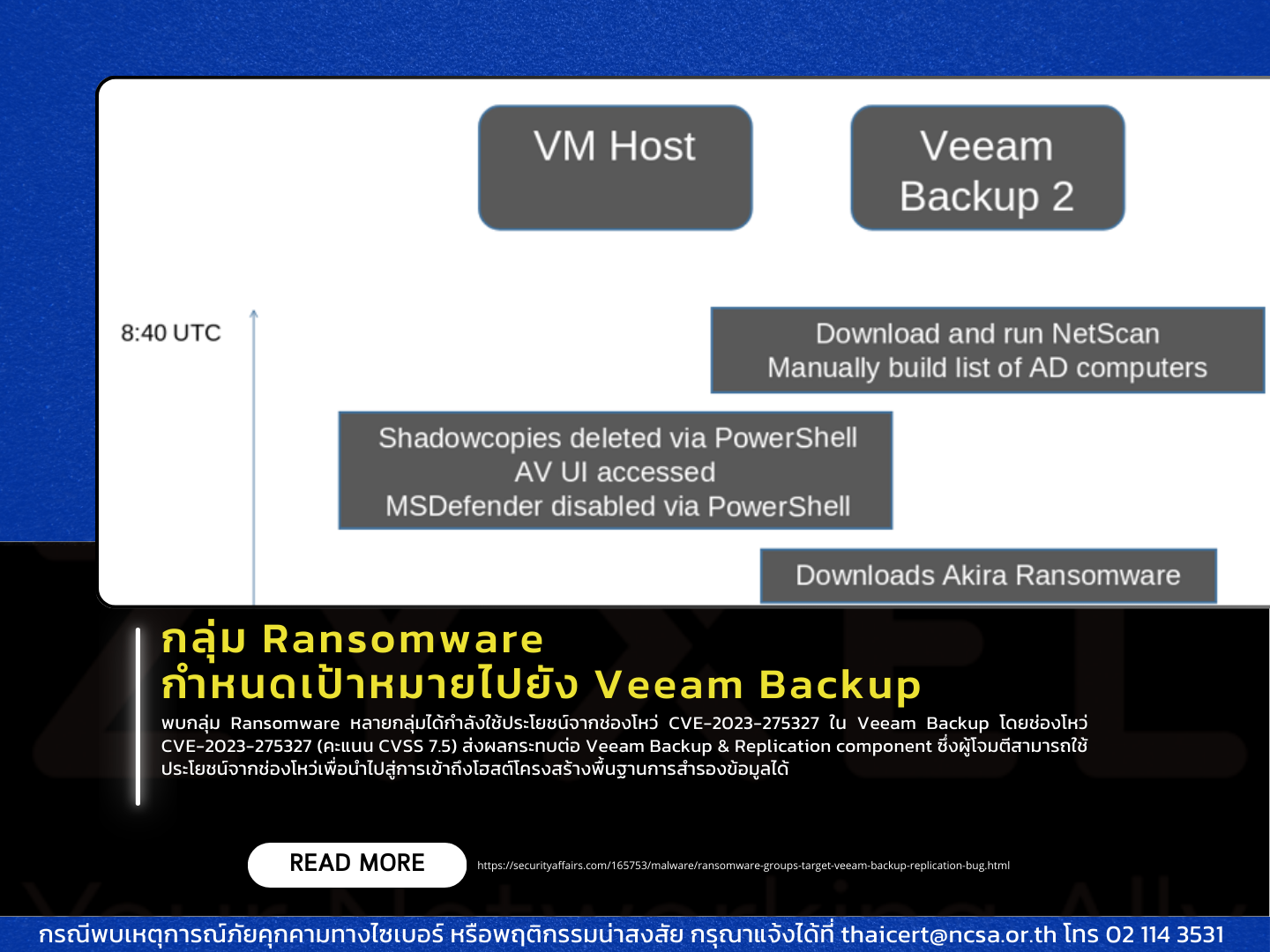

พบกลุ่ม Ransomware หลายกลุ่มได้กำลังใช้ประโยชน์จากช่องโหว่ CVE-2023-275327 ใน Veeam Backup โดยช่องโหว่ CVE-2023-275327 (คะแนน CVSS 7.5) ส่งผลกระทบต่อ Veeam Backup & Replication component ซึ่งผู้โจมตีสามารถใช้ประโยชน์จากช่องโหว่เพื่อนำไปสู่การเข้าถึงโฮสต์โครงสร้างพื้นฐานการสำรองข้อมูลได้

เมื่อเดือนมิถุนายน 2024 นักวิจัยจาก BlackBerry พบว่ากลุ่มผู้โจมตีได้กำหนดเป้าหมายไปยังสายการบินในละตินอเมริกาด้วย Ransomware ผู้โจมตีได้ใช้โปรโตคอล Secure Shell (SSH) เพื่อเข้าถึงเครือข่ายของเป้าหมาย จากนั้นได้ขโมยข้อมูลสำคัญก่อนที่จะใช้ Akira Ransomware เข้ารหัสระบบ ซึ่ง Akira Ransomware เป็น Ransomware-as-a-Service (RaaS) ที่ถูกใช้โดยกลุ่ม Storm-1567 หรือที่รู้จักในชื่อ Punk Spider และ GOLD SAHARA ที่ได้มีการเคลื่อนไหวตั้งแต่ปี 2023 โดยการโจมตีในครั้งนี้ ผู้โจมตีได้เข้าถึงเซิร์ฟเวอร์สำรองข้อมูล Veeam จากนั้นเมื่อเข้าถึงเครือข่ายแล้ว ผู้โจมตีได้สร้างผู้ใช้ชื่อ “backup” และเพิ่มสิทธิ์ที่สูงขึ้น จากนั้นจึงเข้าควบคุมข้อมูลสำรองของ Veeam โดยบีบอัดและอัปโหลดไฟล์ต่างๆ รวมถึงเอกสาร รูปภาพ และสเปรดชีตไปยังเซิร์ฟเวอร์ที่ถูกควบคุม โดยการดำเนินการทั้งหมดตั้งแต่การล็อกอินครั้งแรกจนถึงการนำข้อมูลออกใช้เวลาเพียง 133 นาที

นักวิจัย Group-IB ยังพบกลุ่ม Ransomware ที่ใช้ประโยชน์จากช่องโหว่ใน Veeam Backup & Replication instances ซึ่งผู้เชี่ยวชาญได้รายงานเมื่อเดือนเมษายน 2024 ว่ากลุ่ม EstateRansomware ได้ใช้ PoC เพื่อโจมตีช่องโหว่ CVE- 2023-27532

แหล่งข่าว https://securityaffairs.com/165753/malware/ransomware-groups-target-veeam-backup-replication-bug.html