161/68 (IT) ประจำวันพฤหัสบดีที่ 1 พฤษภาคม 2568

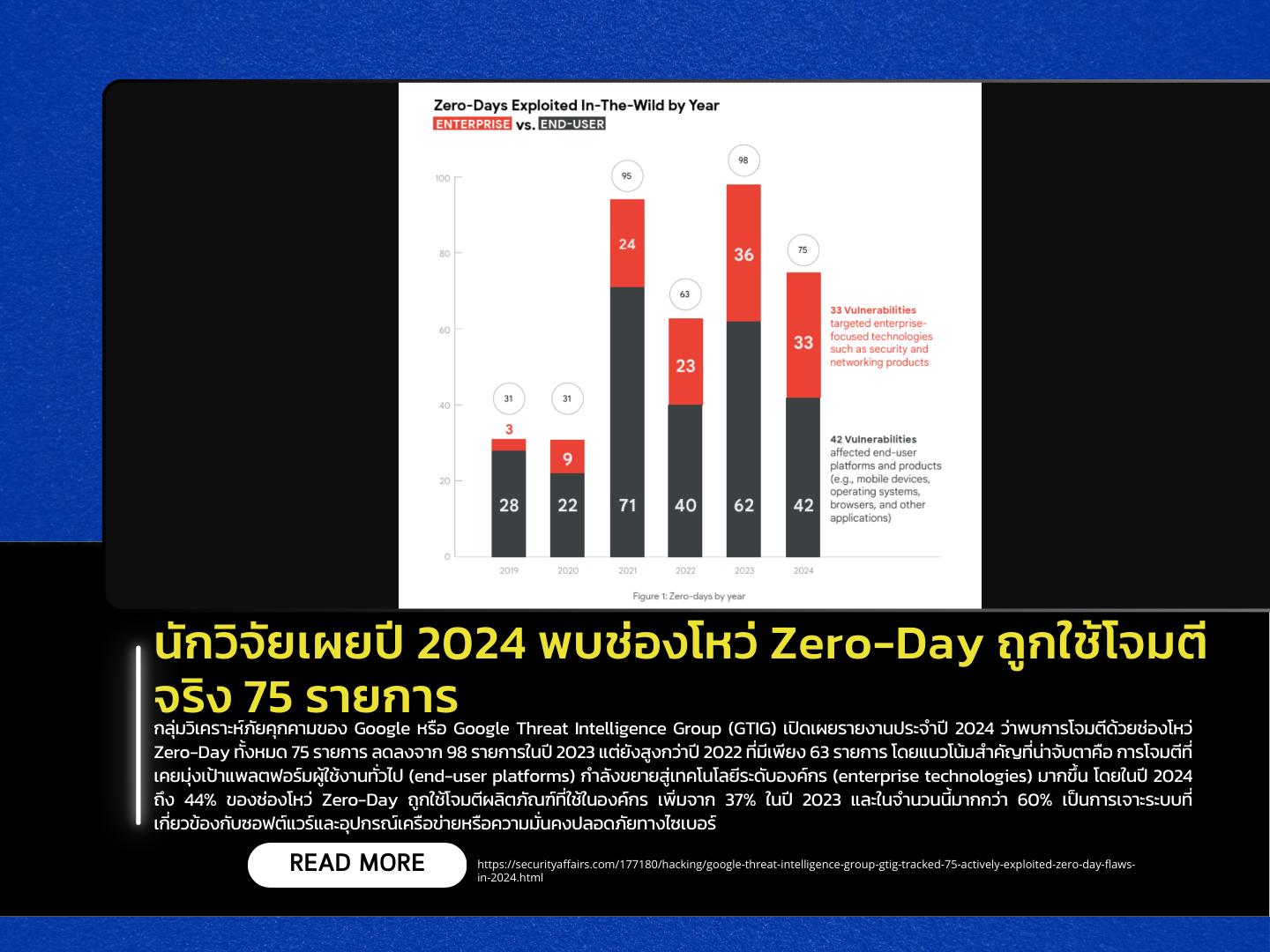

กลุ่มวิเคราะห์ภัยคุกคามของ Google หรือ Google Threat Intelligence Group (GTIG) เปิดเผยรายงานประจำปี 2024 ว่าพบการโจมตีด้วยช่องโหว่ Zero-Day ทั้งหมด 75 รายการ ลดลงจาก 98 รายการในปี 2023 แต่ยังสูงกว่าปี 2022 ที่มีเพียง 63 รายการ โดยแนวโน้มสำคัญที่น่าจับตาคือ การโจมตีที่เคยมุ่งเป้าแพลตฟอร์มผู้ใช้งานทั่วไป (end-user platforms) กำลังขยายสู่เทคโนโลยีระดับองค์กร (enterprise technologies) มากขึ้น โดยในปี 2024 ถึง 44% ของช่องโหว่ Zero-Day ถูกใช้โจมตีผลิตภัณฑ์ที่ใช้ในองค์กร เพิ่มจาก 37% ในปี 2023 และในจำนวนนี้มากกว่า 60% เป็นการเจาะระบบที่เกี่ยวข้องกับซอฟต์แวร์และอุปกรณ์เครือข่ายหรือความมั่นคงปลอดภัยทางไซเบอร์

รายงานยังระบุว่า แม้การโจมตีเบราว์เซอร์และมือถือจะลดลง แต่แพลตฟอร์มผู้ใช้ทั่วไปยังคงเป็นเป้าหมายใหญ่ถึง 56% โดย Chrome เป็นเบราว์เซอร์ที่ถูกโจมตีมากที่สุด ขณะเดียวกันระบบปฏิบัติการเดสก์ท็อปก็ถูกโจมตีมากขึ้น โดย Windows ของ Microsoft ถูกโจมตีด้วย Zero-Day มากถึง 22 รายการในปี 2024 เพิ่มขึ้นจาก 16 รายการในปี 2023 และ 13 รายการในปี 2022 ซึ่งสอดคล้องกับการใช้งาน Windows อย่างแพร่หลายในทั้งระดับบุคคลและองค์กร ด้านผลิตภัณฑ์องค์กรอย่าง Ivanti, Palo Alto และ Cisco กลายเป็นเป้าหมายหลักเนื่องจากระบบป้องกันการตรวจจับ (EDR) ที่ยังจำกัด และช่องโหว่เพียงจุดเดียวอาจนำไปสู่การเข้าควบคุมระบบได้ทั้งหมด

ในภาพรวม ช่องโหว่ Zero-Day กว่าครึ่งในปี 2024 ถูกใช้เพื่อการรันคำสั่งระยะไกล (Remote Code Execution) หรือการยกระดับสิทธิ์ (Privilege Escalation) โดยช่องโหว่หลักที่ถูกใช้บ่อยได้แก่ Use-After-Free, Command Injection และ Cross-Site Scripting (XSS) ทั้งนี้ Google ระบุว่า 34 จาก 75 ช่องโหว่สามารถโยงกลับไปยังกลุ่มที่เกี่ยวข้องกับการจารกรรมไซเบอร์ โดย 53% เป็นฝีมือของกลุ่มที่มีรัฐหนุนหลังหรือบริษัทจำหน่ายเครื่องมือสอดแนม (Commercial Surveillance Vendors – CSVs) ซึ่งแม้สัดส่วนจะลดลงจากปีก่อน แต่ยังคงสูงกว่าปี 2022 อย่างมีนัยสำคัญ โดย GTIG เตือนว่า CSVs ยังคงมีบทบาทเพิ่มขึ้นอย่างต่อเนื่อง และกำลังขยายขีดความสามารถในการเข้าถึงและขายเทคโนโลยีโจมตี Zero-Day ให้กับกลุ่มผู้ไม่หวังดีทั่วโลก