249/68 (IT) ประจำวันพุธที่ 9 กรกฎาคม 2568

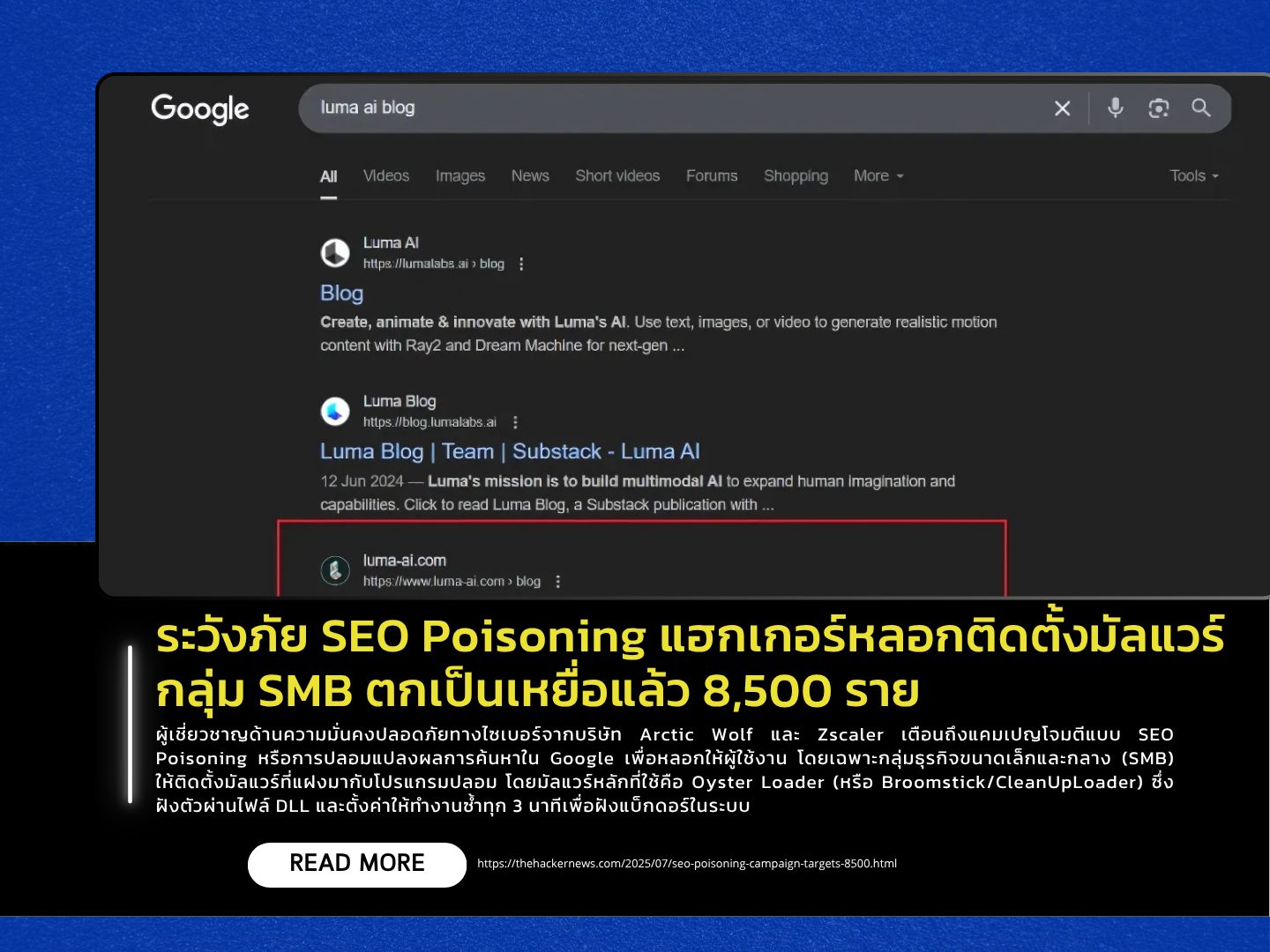

ผู้เชี่ยวชาญด้านความมั่นคงปลอดภัยทางไซเบอร์จากบริษัท Arctic Wolf และ Zscaler เตือนถึงแคมเปญโจมตีแบบ SEO Poisoning หรือการปลอมแปลงผลการค้นหาใน Google เพื่อหลอกให้ผู้ใช้งาน โดยเฉพาะกลุ่มธุรกิจขนาดเล็กและกลาง (SMB) ให้ติดตั้งมัลแวร์ที่แฝงมากับโปรแกรมปลอม โดยมัลแวร์หลักที่ใช้คือ Oyster Loader (หรือ Broomstick/CleanUpLoader) ซึ่งฝังตัวผ่านไฟล์ DLL และตั้งค่าให้ทำงานซ้ำทุก 3 นาทีเพื่อฝังแบ็กดอร์ในระบบ โดยแฮกเกอร์ได้สร้างเว็บไซต์ปลอมที่ดูคล้ายเว็บของเครื่องมือยอดนิยม เช่น PuTTY, WinSCP หรือแม้แต่ ChatGPT เพื่อหลอกล่อให้เหยื่อดาวน์โหลดโปรแกรมที่แฝงมัลแวร์

ไม่เพียงแค่การปลอมเว็บไซต์ดาวน์โหลดเท่านั้น กลุ่มแฮกเกอร์ยังใช้เทคนิคซับซ้อน เช่น การหลอกให้ผู้ใช้ดาวน์โหลดมัลแวร์ที่บรรจุอยู่ในไฟล์ ZIP พร้อมรหัสผ่าน โดยภายในมีไฟล์ติดตั้งขนาดใหญ่จงใจให้ดูเหมือนเป็นโปรแกรมแท้ เช่น Vidar Stealer, Lumma Stealer, RedLine และ Legion Loader รวมถึงแคมเปญปลอม CAPTCHA หน้าเว็บ Cloudflare เพื่อดักข้อมูลผู้ใช้ผ่านเทคนิค ClickFix นอกจากนี้ยังมีรายงานพบการโจมตีในรูปแบบแฝงตัวบนโฆษณา Facebook โดยเฉพาะกลุ่มผู้ใช้ที่สนใจเครื่องมือด้าน AI, VPN หรือแอปพลิเคชันองค์กรยอดนิยม เช่น Microsoft Teams, Zoom, Salesforce, Google Drive และ Cisco AnyConnect ซึ่งมีเหยื่อกว่า 8,500 รายในช่วง 4 เดือนแรกของปี 2025 เท่านั้น

แนวโน้มการโจมตีแบบ SEO Poisoning นี้แสดงให้เห็นว่ากลุ่มอาชญากรไซเบอร์กำลังพัฒนากลยุทธ์ที่ซับซ้อนและแนบเนียนยิ่งขึ้น โดยใช้เทคนิคอย่าง search parameter injection เพื่อหลอกล่อให้ผู้ใช้เชื่อว่าเบอร์โทรศัพท์ปลอมที่แสดงอยู่ในหน้าช่วยเหลือของแบรนด์ดัง เช่น Apple, PayPal และ Netflix เป็นของจริง นอกจากนี้ยังมีแคมเปญปลอมโฆษณาขายสินค้าบน Facebook Marketplace ภายใต้เครือข่ายชื่อ GhostVendors ซึ่งเป็นการฉ้อโกงโดยไม่ส่งสินค้าจริง ทั้งหมดนี้สะท้อนถึงความจำเป็นเร่งด่วนที่ผู้ใช้งานทุกระดับต้องระมัดระวังในการค้นหาและดาวน์โหลดเครื่องมือจากอินเทอร์เน็ต โดยเฉพาะการเข้าใช้งานจากเว็บไซต์อย่างเป็นทางการเท่านั้น และหลีกเลี่ยงการคลิกลิงก์จากโฆษณาหรือหน้าเว็บที่น่าสงสัยในทุกกรณี

แหล่งข่าว https://thehackernews.com/2025/07/seo-poisoning-campaign-targets-8500.html