271/68 (IT) ประจำวันอังคารที่ 29 กรกฎาคม 2568

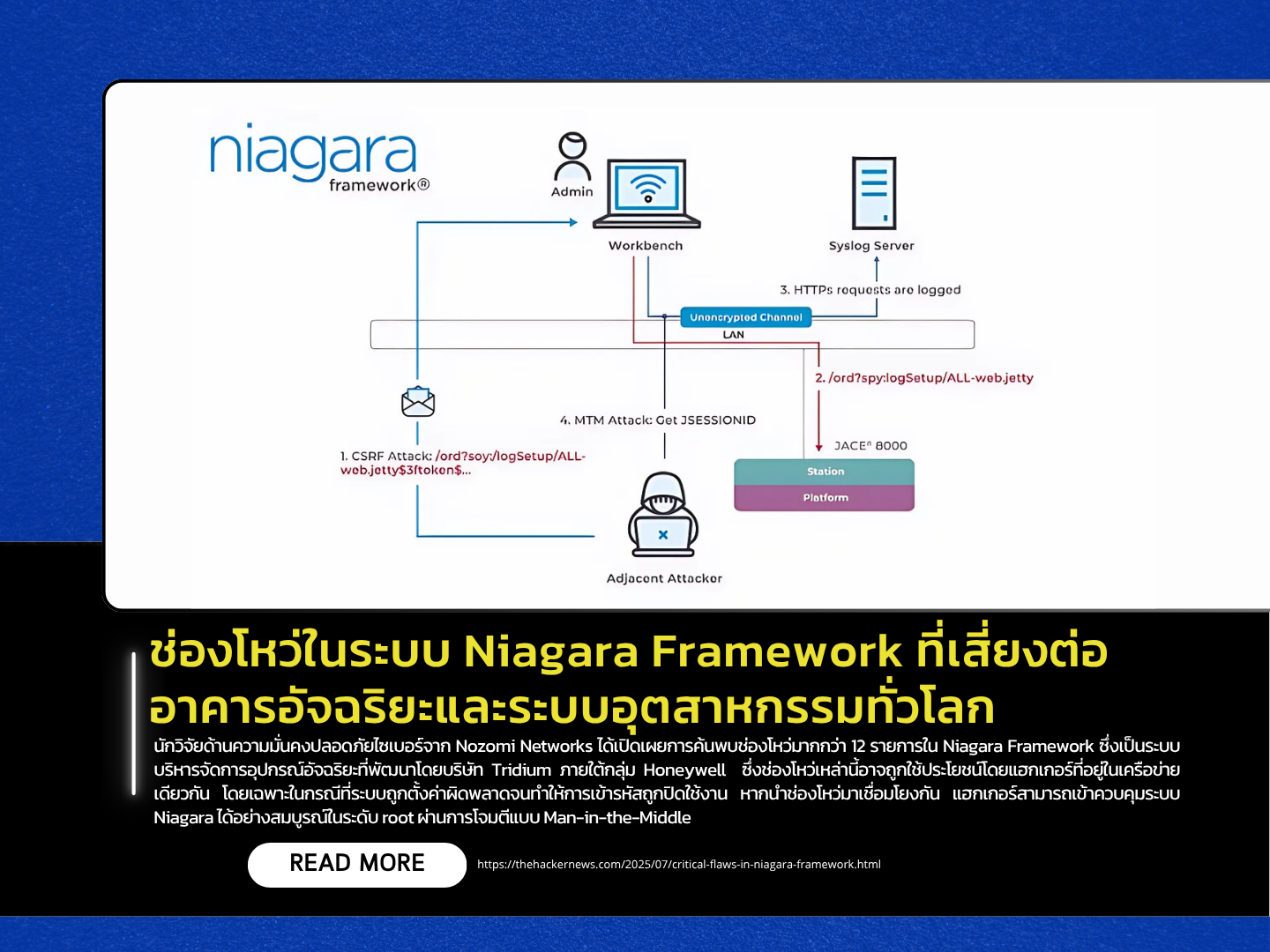

นักวิจัยด้านความมั่นคงปลอดภัยไซเบอร์จาก Nozomi Networks ได้เปิดเผยการค้นพบช่องโหว่มากกว่า 12 รายการใน Niagara Framework ซึ่งเป็นระบบบริหารจัดการอุปกรณ์อัจฉริยะที่พัฒนาโดยบริษัท Tridium ภายใต้กลุ่ม Honeywell ซึ่งช่องโหว่เหล่านี้อาจถูกใช้ประโยชน์โดยแฮกเกอร์ที่อยู่ในเครือข่ายเดียวกัน โดยเฉพาะในกรณีที่ระบบถูกตั้งค่าผิดพลาดจนทำให้การเข้ารหัสถูกปิดใช้งาน หากนำช่องโหว่มาเชื่อมโยงกัน แฮกเกอร์สามารถเข้าควบคุมระบบ Niagara ได้อย่างสมบูรณ์ในระดับ root ผ่านการโจมตีแบบ Man-in-the-Middle ซึ่งอาจกระทบต่อระบบควบคุมที่สำคัญ เช่น แสงสว่าง ระบบปรับอากาศ ระบบพลังงาน และความปลอดภัยของอาคารอัจฉริยะและโครงสร้างพื้นฐานอุตสาหกรรม

จากรายงานระบุว่า ช่องโหว่ที่ร้ายแรงที่สุดมีอย่างน้อย 6 รายการที่ได้คะแนน CVSS สูงถึง 9.8 เช่น การกำหนดสิทธิ์ผิดพลาด (CVE-2025-3936, 3944),การใช้การเข้ารหัสไม่สมบูรณ์ (CVE-2025-3938) และการปล่อยให้เกิดการเรียกคำสั่งจากภายนอก (CVE-2025-3945) นักวิจัยสามารถสาธิตการโจมตีแบบ chain exploit โดยผสานช่องโหว่ CVE-2025-3943 และ 3944 เพื่อเข้าถึงสิทธิ์ของผู้ดูแลระบบ จากนั้นดึงคีย์ลับ TLS ไปใช้ในการโจมตีแบบ Adversary-in-the-Middle ซึ่งสามารถควบคุมทั้ง Platform และ Station ได้อย่างเบ็ดเสร็จ ช่องโหว่ทั้งหมดได้รับการแก้ไขแล้วในเวอร์ชันอัปเดตของ Niagara Framework ได้แก่ 4.14.2u2, 4.15.u1 และ 4.10u.11 พร้อมคำแนะนำให้ตั้งค่าระบบให้เป็นไปตามแนวทาง hardening ที่บริษัท Tridium กำหนด

การเปิดเผยช่องโหว่นี้ มีขึ้นพร้อมกับรายงานอีกหลายรายการในระบบอุตสาหกรรมอื่น ๆ เช่น ไลบรารี P-Net C ที่ใช้ในอุปกรณ์ PROFINET ซึ่งมีช่องโหว่ที่ทำให้ CPU ทำงานลูปไม่รู้จบ ที่ทำให้โหลด CPU ทำงานที่ 100% หรือถูกโจมตีแบบเขียนข้อมูลเกินขอบเขตหน่วยความจำ รวมถึงช่องโหว่ใน PowerMonitor 1000 ของ Rockwell Automation, กล้อง IB-MCT001 ของ Inaba Denki และระบบควบคุม ctrlX CORE ของ Bosch ซึ่งทั้งหมดสามารถถูกใช้เพื่อเข้าถึงอุปกรณ์โดยไม่ได้รับอนุญาต ล้วงข้อมูล หรือควบคุมระบบจากระยะไกล หน่วยงาน CISA ของสหรัฐฯ เตือนว่า ช่องโหว่เหล่านี้อาจนำไปสู่การถูกขโมยรหัสผ่าน ลบหรือเปลี่ยนแปลงข้อมูล และควบคุมอุปกรณ์เพื่อวัตถุประสงค์ที่ไม่พึงประสงค์ได้

แหล่งข่าว https://thehackernews.com/2025/07/critical-flaws-in-niagara-framework.html