318/68 (IT) ประจำวันอังคารที่ 2 กันยายน 2568

Amazon เปิดเผยว่าสามารถสกัดกั้นแคมเปญการโจมตีแบบ Watering Hole ดำเนินการโดยกลุ่ม APT29 ที่เป็นกลุ่มแฮกเกอร์ที่มีความเชื่อมโยงกับรัสเซีย (หรือที่รู้จักกันในชื่อ SVR, Cozy Bear, Nobelium, BlueBravo, Midnight Blizzard และ The Dukes) โดยกลุ่มดังกล่าวใช้เว็บไซต์ที่ถูกเจาะเพื่อเปลี่ยนเส้นทางผู้ใช้งานไปยังโครงสร้างพื้นฐานอันตรายที่ถูกออกแบบมาให้หลอกเหยื่อเข้าสู่กระบวนการยืนยันตัวตนผ่าน Microsoft Device Code Authentication Flow เพื่อขโมย Credential และข้อมูลสำคัญ

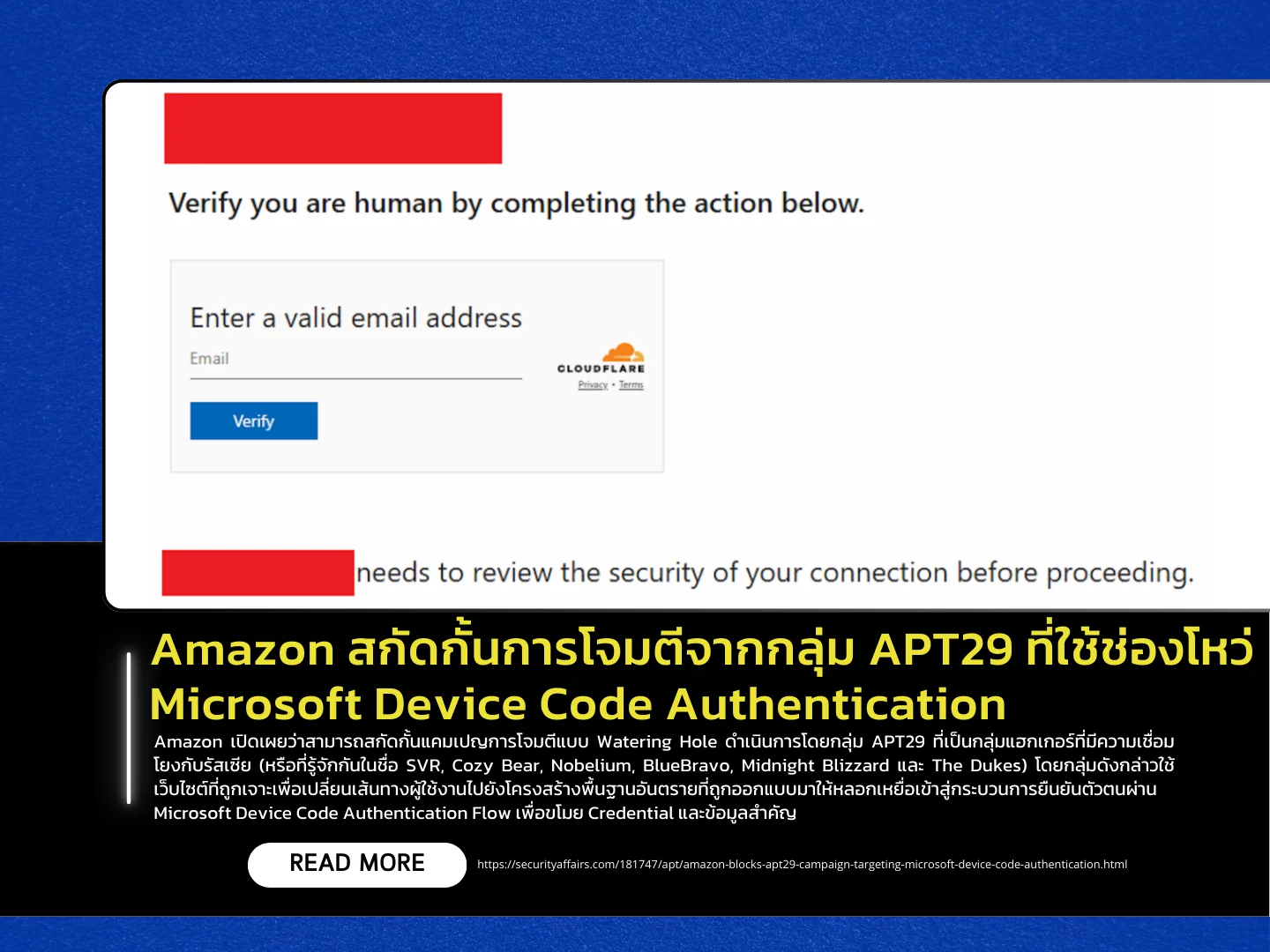

นักวิจัยของ Amazon Threat Intelligence พบว่าผู้โจมตีได้ฝังโค้ด JavaScript ที่ถูก Obfuscate ลงบนเว็บไซต์ที่ถูก Compromise และสุ่ม Redirect ประมาณ 10% ของผู้เข้าชมไปยังโดเมนอันตราย เช่น findcloudflare[.]com ที่ปลอมเป็นหน้า Cloudflare ของจริง โดยกลยุทธ์นี้ใช้เทคนิค Base64 Encoding, การจัดการ Cookies และการย้ายโครงสร้างพื้นฐานอย่างรวดเร็วเพื่อลดโอกาสถูกตรวจจับ เป้าหมายของการโจมตีครั้งนี้คือกลุ่มนักวิชาการและผู้วิจารณ์รัสเซีย เพื่อรวบรวมข่าวกรองและข้อมูลเชิงลึก

Amazon ได้ทำงานร่วมกับ Cloudflare และ Microsoft เพื่อตัดวงจรการโจมตี โดยได้ปิดกั้นโดเมนอันตรายและแยก EC2 Instances ที่ถูกใช้เป็นฐานการโจมตีออกจากระบบ แม้ APT29 พยายามย้ายโครงสร้างพื้นฐานออกจาก AWS ไปยังผู้ให้บริการ Cloud รายอื่น แต่ทีมวิจัยยังสามารถติดตามและขัดขวางได้อย่างต่อเนื่อง รายงานระบุว่าหลังการแทรกแซง ผู้โจมตียังสร้างโดเมนใหม่ เช่น cloudflare[.]redirectpartners[.]com เพื่อพยายามล่อลวงผู้ใช้อีกครั้ง ที่ทำให้เห็นถึงวิวัฒนาการของ APT29 ที่ผสมผสานเทคนิค Credential Harvesting เข้ากับการโจมตี Supply Chain บนเว็บและแพลตฟอร์ม Cloud