370/68 (IT) ประจำวันจันทร์ที่ 29 กันยายน 2568

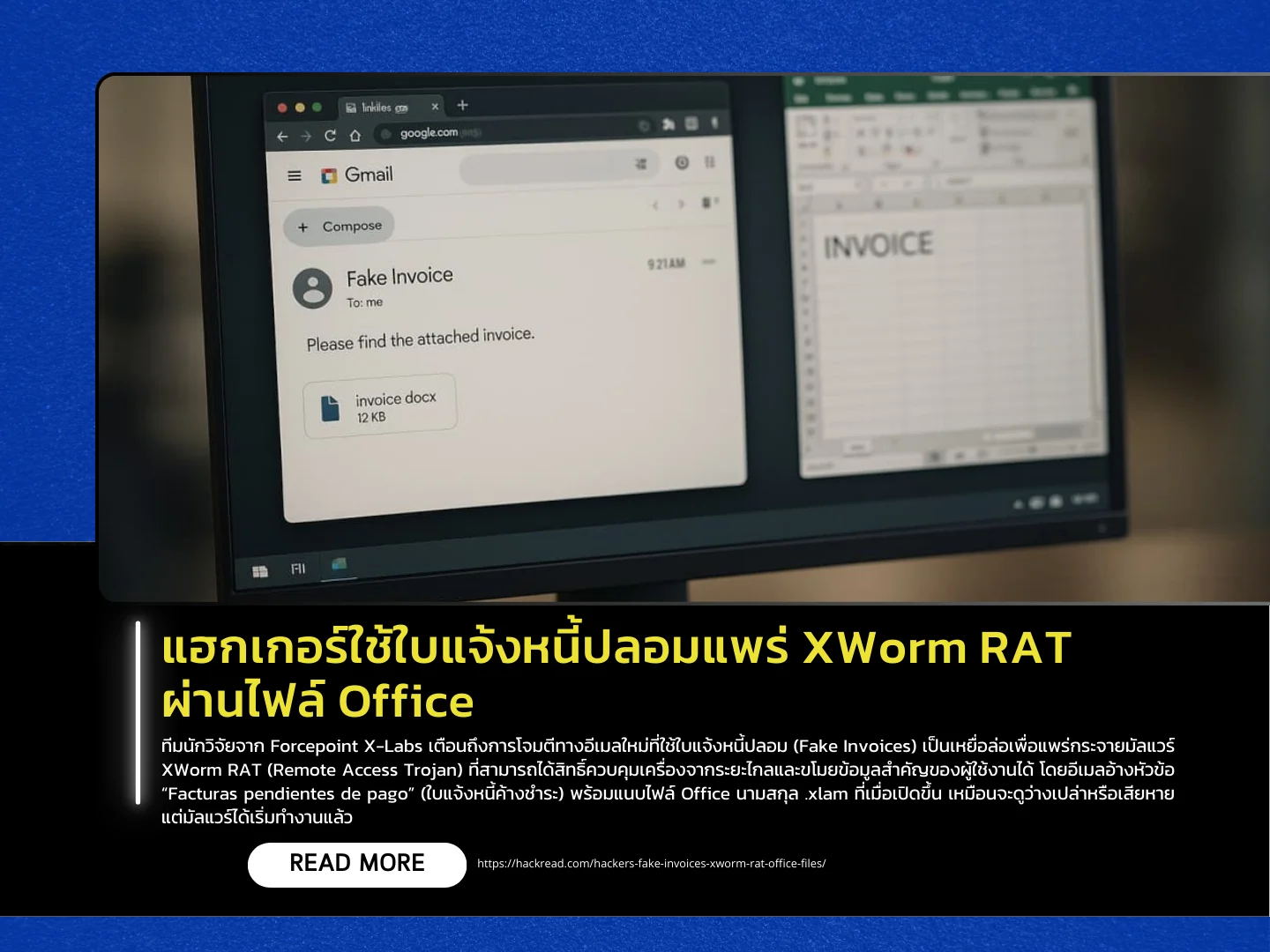

ทีมนักวิจัยจาก Forcepoint X-Labs เตือนถึงการโจมตีทางอีเมลใหม่ที่ใช้ใบแจ้งหนี้ปลอม (Fake Invoices) เป็นเหยื่อล่อเพื่อแพร่กระจายมัลแวร์ XWorm RAT (Remote Access Trojan) ที่สามารถได้สิทธิ์ควบคุมเครื่องจากระยะไกลและขโมยข้อมูลสำคัญของผู้ใช้งานได้ โดยอีเมลอ้างหัวข้อ “Facturas pendientes de pago” (ใบแจ้งหนี้ค้างชำระ) พร้อมแนบไฟล์ Office นามสกุล .xlam ที่เมื่อเปิดขึ้น เหมือนจะดูว่างเปล่าหรือเสียหาย แต่มัลแวร์ได้เริ่มทำงานแล้ว

การโจมตีมีลักษณะเป็น Multi-Stage Attack โดยภายในไฟล์แนบมีส่วนประกอบแฝงชื่อ oleObject1.bin ซึ่งบรรจุ shellcode ที่เข้ารหัสเพื่อดาวน์โหลดไฟล์ปฏิบัติการ (UXO.exe) จากเซิร์ฟเวอร์ระยะไกล เมื่อรันแล้วจะโหลด DriverFixPro.dll เข้าสู่หน่วยความจำด้วยเทคนิค Reflective DLL Injection ก่อนดำเนินการ Process Injection เพื่อฝังโค้ดของ XWorm RAT ลงในโปรแกรมที่เชื่อถือได้ ทำให้มัลแวร์ทำงานอย่างแนบเนียนและหลีกเลี่ยงการตรวจจับ จากนั้นจะเชื่อมต่อไปยัง C2 Server (158.94.209[.]180) เพื่อส่งข้อมูลที่ถูกขโมยออกไป

งานวิจัยยืนยันว่า XWorm RAT มีความสามารถหลากหลาย ทั้งการขโมยไฟล์ การบันทึกการพิมพ์คีย์บอร์ด และการเข้าควบคุมระบบได้เต็มรูปแบบ พร้อมทั้งสามารถรักษา Persistence ผ่านการรันภายในแอปพลิเคชันที่น่าเชื่อถือ ทั้งนี้ แคมเปญ XWorm ไม่ใช่ครั้งแรกที่ถูกพบ โดยก่อนหน้านี้ในปี 2025 มีการโจมตีอุปกรณ์กว่า 18,000 เครื่องทั่วโลก รวมถึงใช้ AWS S3 เป็นช่องทางกระจายมัลแวร์ นักวิจัยแนะนำให้ผู้ใช้ระมัดระวังไฟล์แนบที่มีนามสกุล .xlam หรือ .bin ตรวจสอบความถูกต้องของใบแจ้งหนี้กับผู้ส่งโดยตรง และอัปเดตระบบปฏิบัติการรวมถึงซอฟต์แวร์รักษาความปลอดภัยอย่างต่อเนื่องเพื่อป้องกันความเสี่ยง

แหล่งข่าว https://hackread.com/hackers-fake-invoices-xworm-rat-office-files/