รายงานสถานการณ์ความปลอดภัยไซเบอร์: พบการโจมตีระลอกใหม่พุ่งเป้าไปที่ระบบ Gogs (Self-hosted Git Service ยอดนิยม) ผ่านช่องโหว่ระดับวิกฤตที่ยังไม่มีแพตช์แก้ไขสมบูรณ์ ส่งผลให้เซิร์ฟเวอร์กว่า 700 แห่งทั่วโลกถูกเจาะระบบแล้ว ผู้ดูแลระบบต้องรีบดำเนินการป้องกันทันที

สรุปสถานการณ์ (Executive Summary)

- CVE ID: CVE-2025-8110

- ความรุนแรง (CVSS): 8.7 (High) – Critical

- สถานะ: Active Exploitation (มีการโจมตีจริงอย่างแพร่หลาย)

- ผลกระทบ: ผู้โจมตีสามารถรันโค้ดจากระยะไกล (RCE) และยึดครองเครื่องเซิร์ฟเวอร์ได้เบ็ดเสร็จ

- สาเหตุ: การจัดการไฟล์ Symbolic Link ที่ไม่ปลอดภัยใน API ทำให้เกิดช่องโหว่ Path Traversal

รายละเอียดทางเทคนิค: เมื่อ “แพตช์เก่า” เอาไม่อยู่

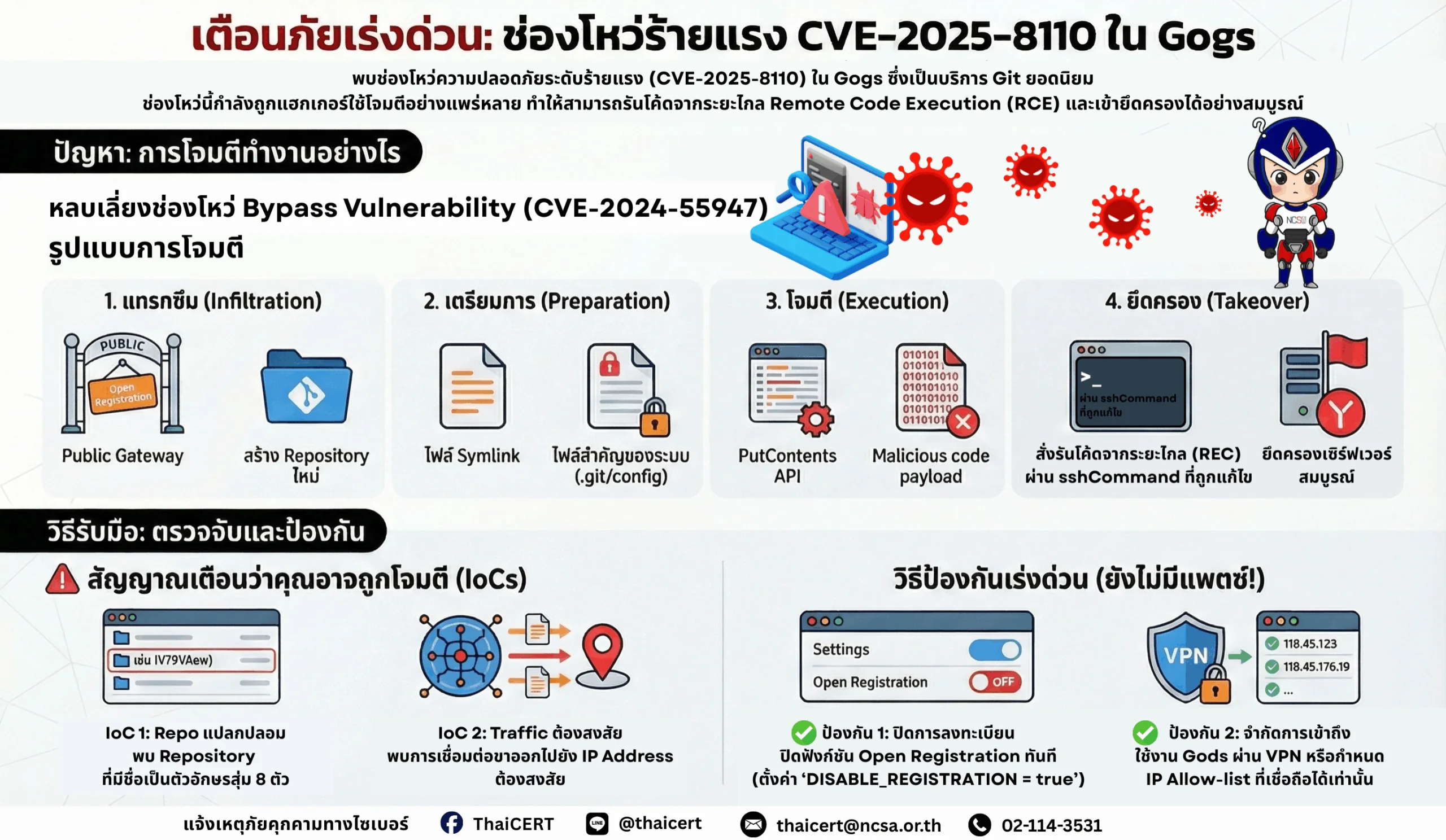

ช่องโหว่นี้ถือเป็น Bypass Vulnerability หรือการหลบเลี่ยงมาตรการป้องกันเดิม โดยก่อนหน้านี้ Gogs ได้พยายามแก้ไขช่องโหว่ CVE-2024-55947 เพื่อป้องกันการเข้าถึงไฟล์ข้าม Directory แล้ว แต่การตรวจสอบดังกล่าวยังมีจุดอ่อนที่ “ไม่ได้ตรวจสอบ Symbolic Links (Symlinks) อย่างถูกต้อง”

กระบวนการโจมตี (Attack Chain):

- Infiltration: ผู้โจมตีสมัครสมาชิกเข้ามาสร้าง Repository ใหม่ (มักทำผ่านระบบ Open Registration ที่เปิดสาธารณะ)

- Preparation: ทำการ Commit ไฟล์ที่เป็น Symlink ซึ่งชี้เป้าไปยังไฟล์สำคัญของระบบ (เช่น ไฟล์ Config)

- Execution: เรียกใช้ PutContents API เพื่อเขียนข้อมูลลงใน Symlink นั้น ระบบของ Gogs จะตรวจสอบแค่ชื่อไฟล์ใน Repo (ซึ่งดูปกติ) แต่เมื่อระบบปฏิบัติการเขียนไฟล์จริง จะเขียนทะลุไปยังปลายทางที่ Symlink ชี้ไว้

- Takeover: ผู้โจมตีมักเลือกเขียนทับไฟล์ .git/config ในส่วน sshCommand เพื่อสั่งให้เซิร์ฟเวอร์รันคำสั่งอันตราย จนนำไปสู่การยึดเครื่อง (RCE)

ความเสียหายที่ตรวจพบ (Impact & Indicators)

จากการตรวจสอบเซิร์ฟเวอร์ที่ตกเป็นเหยื่อ พบพฤติกรรมของกลุ่มแฮกเกอร์ดังนี้:

- การฝังมัลแวร์: มีการติดตั้งมัลแวร์ Supershell (C2 Framework) โดยซ่อนตัวผ่านเทคนิค Obfuscation และบีบอัดด้วย UPX

- การเชื่อมต่อภายนอก: เครื่องเหยื่อจะสร้าง Reverse SSH Shell เชื่อมต่อกลับไปยัง C2 Server ของแฮกเกอร์ เพื่อรอรับคำสั่งควบคุม

สัญญาณบ่งชี้ว่าคุณอาจถูกโจมตี (IoCs – Indicators of Compromise):

- Repository แปลกปลอม: มี Repo ชื่อเป็นตัวอักษรภาษาอังกฤษสุ่ม 8 ตัว (เช่น IV79VAew, Km4zoh4s) ที่ถูกสร้างขึ้นช่วง ก.ค. 2025 เป็นต้นมา

- Traffic ต้องสงสัย: ตรวจสอบ Firewall Log พบการเชื่อมต่อออกไปยัง IP: 119.45.176[.]196

- ไฟล์ Config ผิดปกติ: ไฟล์ .git/config มีบรรทัด sshCommand แทรกเข้ามา

🚨 คำแนะนำและวิธีแก้ไขด่วน (Mitigation)

เนื่องจาก ณ ปัจจุบัน (ธ.ค. 2025) ยังไม่มีแพตช์ Official ที่สมบูรณ์ ผู้ดูแลระบบ ต้อง ดำเนินการดังนี้ทันที:

- ปิดประตูบ้าน (มาตรการเร่งด่วนที่สุด)

- Disable Open Registration: ปิดระบบให้คนทั่วไปสมัครสมาชิกได้เองทันที เพื่อตัดวงจรการสร้าง User มาโจมตี

o วิธีทำ: แก้ไขไฟล์ custom/conf/app.ini ตั้งค่า ENABLE_REGISTRATION = false หรือ DISABLE_REGISTRATION = true - จำกัดการเข้าถึง (Network Segmentation): ห้ามนำ Gogs ต่อตรงกับอินเทอร์เน็ตสาธารณะ ควรใช้งานผ่าน VPN หรือกำหนด IP Allow-list เท่านั้น

- เปลี่ยนระบบยืนยันตัวตน

- หากจำเป็นต้องใช้งานหลายคน ให้เปลี่ยนไปใช้ SSO หรือ LDAP แทนการให้สมัครเอง

- การเฝ้าระวัง

- หมั่นตรวจสอบ GitHub Release ของ Gogs เพื่อรออัปเดตเวอร์ชันใหม่กว่า 0.13.3 ทันทีที่ออกมา

* หากต้องการความปลอดภัยสูง อาจพิจารณาเปลี่ยนไปใช้ Gitea ซึ่งเป็น Fork ที่มีการอัปเดตความปลอดภัยสม่ำเสมอกว่า

ด้วยความปรารถนาดี

สำนักงานคณะกรรมการการรักษาความมั่นคงปลอดภัยไซเบอร์แห่งชาติ (สกมช.) / ThaiCERT

🔗 ที่มา

https://www.wiz.io/blog/wiz-research-gogs-cve-2025-8110-rce-exploit