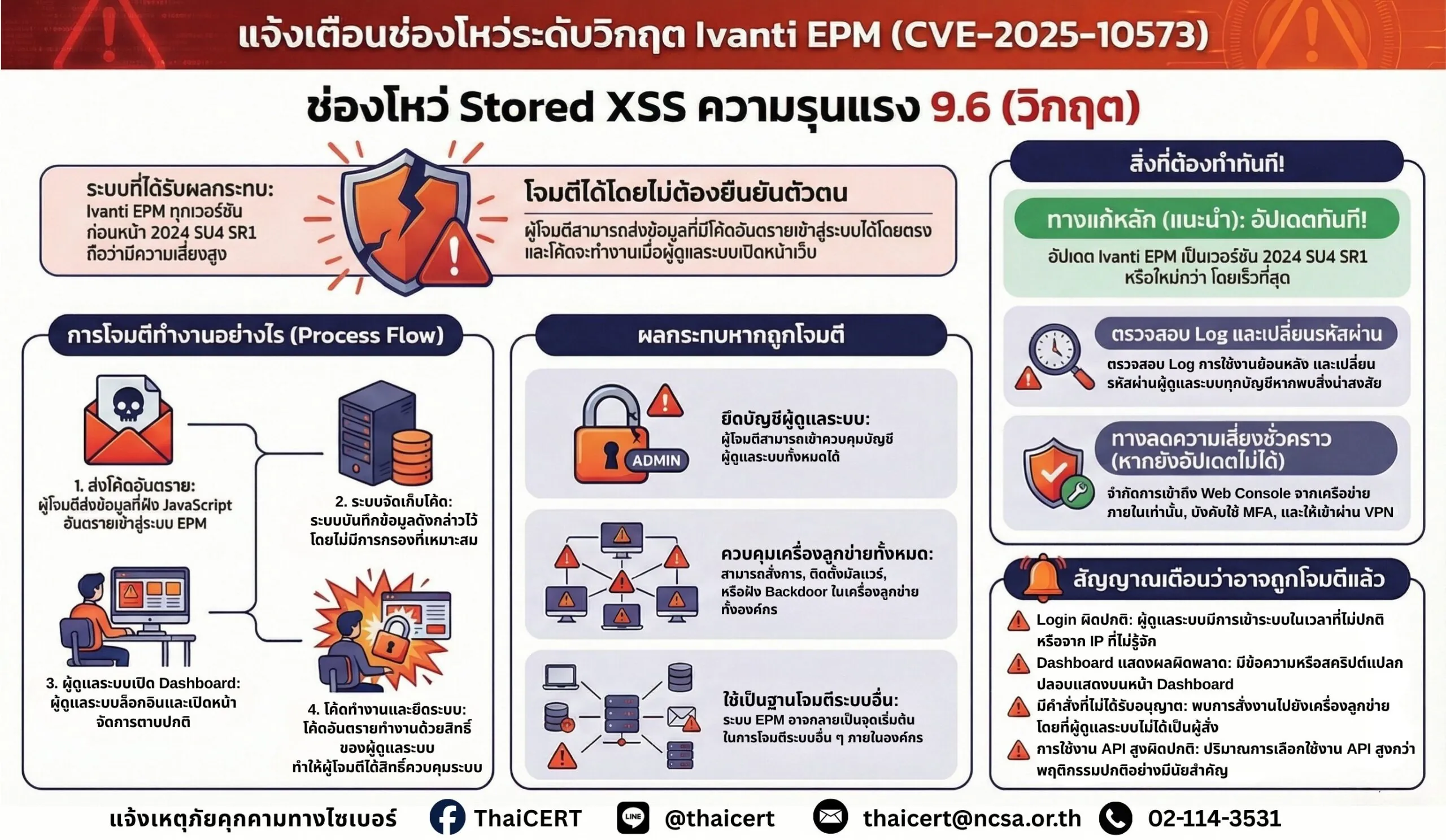

ThaiCERT ตรวจพบรายงานช่องโหว่ความรุนแรงระดับวิกฤต หมายเลข CVE-2025-10573 ในผลิตภัณฑ์ Ivanti Endpoint Manager (EPM) ซึ่งเป็นช่องโหว่ประเภท Stored Cross-Site Scripting (Stored XSS) โดยมีคะแนนความรุนแรงตามมาตรฐาน CVSS v3.1 เท่ากับ 9.6

ช่องโหว่นี้เปิดโอกาสให้ผู้ไม่หวังดีสามารถโจมตีระบบได้ โดยไม่จำเป็นต้องผ่านการยืนยันตัวตน ผู้โจมตีสามารถฝังโค้ดอันตรายไว้ในข้อมูลภายในระบบ EPM และเมื่อผู้ดูแลระบบเข้าถึงหน้า Dashboard หรือหน้าจัดการที่เกี่ยวข้อง โค้ดดังกล่าวจะถูกเรียกใช้งานโดยอัตโนมัติภายใต้สิทธิ์ระดับผู้ดูแลระบบ ส่งผลให้มีความเสี่ยงสูงต่อการถูกยึดควบคุมระบบบริหารจัดการเครื่องลูกข่ายทั้งหมด และอาจถูกใช้เป็นฐานในการขยายการโจมตีไปยังระบบอื่นภายในองค์กร

ช่องโหว่นี้ส่งผลกระทบต่อ Ivanti Endpoint Manager (EPM) เวอร์ชันก่อน 2024 SU4 SR1 ซึ่งจำเป็นต้องเร่งดำเนินการแก้ไขโดยทันที

🔍 รายละเอียดช่องโหว่

ประเภทช่องโหว่: Stored Cross-Site Scripting (Stored XSS)

ระดับความรุนแรง: Critical (CVSS v3.1 = 9.6)

เงื่อนไขการโจมตี: ไม่ต้องยืนยันตัวตน (Unauthenticated)

ผู้โจมตีสามารถส่งข้อมูลที่มี Payload อันตรายเข้าสู่ระบบ EPM ได้โดยตรง เมื่อข้อมูลดังกล่าวถูกแสดงผลบนหน้า Dashboard หรือหน้าจัดการของผู้ดูแลระบบ โค้ด JavaScript ที่ฝังไว้จะทำงานทันทีภายใต้สิทธิ์ระดับผู้ดูแลระบบ

🎯 ลักษณะการโจมตีโดยสรุป

1.ผู้โจมตีส่งข้อมูลที่มี Payload อันตรายเข้าสู่ระบบ EPM

2.ข้อมูลถูกจัดเก็บไว้ในระบบ (Stored)

3.ผู้ดูแลระบบเปิดหน้า Dashboard หรือหน้าจัดการที่เกี่ยวข้อง

4.โค้ดอันตรายถูกเรียกใช้งานอัตโนมัติด้วยสิทธิ์ระดับผู้ดูแลระบบ

🛑 ผลกระทบที่อาจเกิดขึ้น

•การสวมรอยหรือยึดควบคุมเซสชันของผู้ดูแลระบบโดยไม่ได้รับอนุญาต

•การสั่งให้ระบบดำเนินการต่าง ๆ ด้วยสิทธิ์ระดับผู้ดูแลระบบ

•การเข้าควบคุมเครื่องลูกข่ายทั้งหมดที่อยู่ภายใต้การบริหารของ EPM

•การใช้ระบบ EPM เป็นจุดเริ่มต้นในการขยายการโจมตีไปยังระบบอื่นภายในองค์กร

🖥️ ผลิตภัณฑ์ที่ได้รับผลกระทบ

•Ivanti Endpoint Manager (EPM)

เวอร์ชันที่ได้รับผลกระทบ: ก่อน 2024 SU4 SR1

การใช้งานเวอร์ชันที่ยังไม่ได้อัปเดตมีความเสี่ยงสูงต่อการถูกโจมตีจากช่องโหว่นี้

⚠️ อาการผิดปกติที่ควรเฝ้าระวัง (Indicators of Compromise)

หน่วยงานควรตรวจสอบหากพบพฤติกรรมดังต่อไปนี้

•การเข้าสู่ระบบของผู้ดูแลในช่วงเวลาที่ผิดปกติ หรือจาก IP Address ที่ไม่ทราบแหล่งที่มา

•การแสดงผลข้อมูลบน Dashboard ผิดปกติหรือมีสคริปต์แปลกปลอม

•ระบบมีการสั่งงานเครื่องลูกข่ายโดยที่ผู้ดูแลไม่ได้อนุมัติ

•ปริมาณการเรียกใช้งาน API เพิ่มสูงผิดปกติจากพฤติกรรมการใช้งานปกติ

หากพบอาการข้างต้นร่วมกับการใช้งานเวอร์ชันที่ยังไม่ได้อัปเดต อาจมีความเป็นไปได้ว่าระบบถูกโจมตีแล้ว

🛡️ แนวทางป้องกันและการดำเนินการเร่งด่วน

แนวทางแก้ไขหลัก (แนะนำให้ดำเนินการทันที)

•อัปเดต Ivanti Endpoint Manager เป็นเวอร์ชัน 2024 SU4 SR1 หรือใหม่กว่า

•ตรวจสอบและลบข้อมูลที่ผิดปกติหรือไม่พึงประสงค์บนหน้า Dashboard

•ตรวจสอบ Log การทำงานของบัญชีผู้ดูแลระบบทั้งหมดอย่างละเอียด

•เปิดใช้งานและกำหนดค่ามาตรการป้องกันการโจมตีแบบ XSS ตามคำแนะนำของ Ivanti

มาตรการชั่วคราว (กรณียังไม่สามารถอัปเดตได้)

•จำกัดการเข้าถึง Web Console ให้เฉพาะเครือข่ายภายในองค์กรเท่านั้น

•บังคับใช้การยืนยันตัวตนหลายปัจจัย (Multi-Factor Authentication: MFA) สำหรับบัญชีผู้ดูแลระบบทุกบัญชี

•เฝ้าระวังและตรวจสอบ Log การเรียกใช้งาน API อย่างต่อเนื่อง

•ปิดกั้นการเข้าถึงจากภายนอกองค์กร โดยอนุญาตเฉพาะการเชื่อมต่อผ่าน Firewall หรือ VPN

📚 แหล่งข้อมูลอ้างอิง

•Ivanti Security Advisory

https://forums.ivanti.com/s/article/Security-Advisory-EPM-December-2025-for-EPM-2024?language=en_US

•BleepingComputer – รายงานข่าวช่องโหว่

https://www.bleepingcomputer.com/news/security/ivanti-warns-of-critical-endpoint-manager-code-execution-flaw/

•NVD – CVE-2025-10573

https://nvd.nist.gov/vuln/detail/CVE-2025-10573