🚨ด่วน!! ช่องโหว่ใน Cisco Secure Email เสี่ยงถูกยึดระบบ ตรวจสอบด่วน

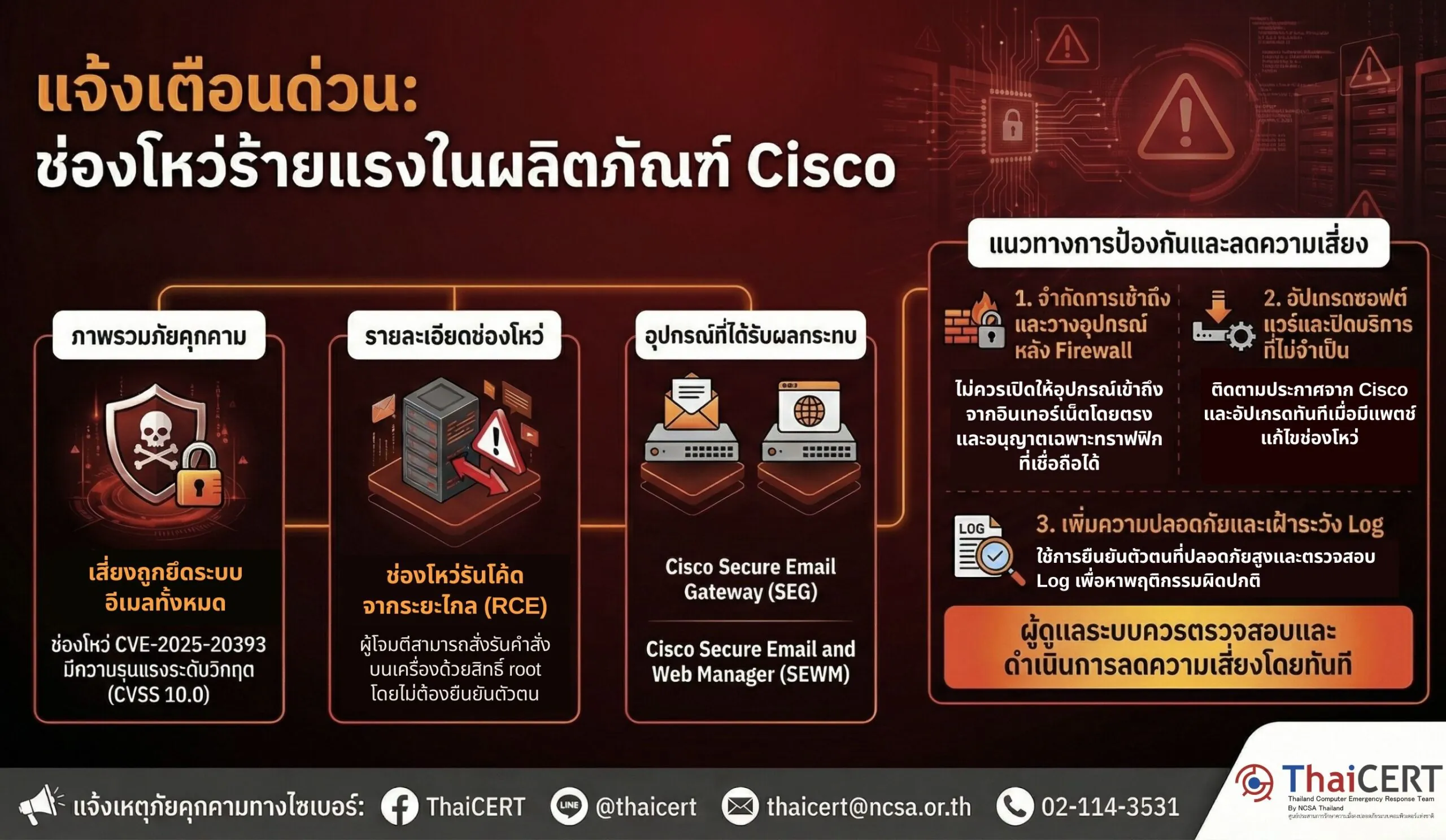

ThaiCERT แจ้งเตือนกรณีพบการโจมตีจริง โดยใช้ช่องโหว่ร้ายแรง CVE-2025-20393 บนซอฟต์แวร์ Cisco AsyncOS ที่ใช้กับอุปกรณ์

Cisco Secure Email Gateway (SEG) และ Cisco Secure Email and Web Manager (SEWM)

หากถูกโจมตีสำเร็จ ผู้ไม่ประสงค์ดีอาจยึดหรือควบคุมระบบอีเมลองค์กรได้ทั้งหมด และเข้าถึงข้อมูลสำคัญภายในองค์กรได้โดยตรง

⚠️ รายละเอียดของช่องโหว่

CVE-2025-20393 คะแนนความรุนแรง: CVSS 10.0 (Critical)

ประเภท: ช่องโหว่รันโค้ดจากระยะไกล (Remote Code Execution – RCE)

อยู่ในซอฟต์แวร์ Cisco AsyncOS ที่ใช้กับ Secure Email Gateway และ Secure Email & Web Manager

ลักษณะสำคัญ: ผู้โจมตีสามารถส่งคำร้อง (request) ที่ออกแบบพิเศษแล้วให้ระบบรันคำสั่งบนเครื่องด้วยสิทธิ์ root โดยไม่ต้องพิสูจน์ตัวตน

📲 อุปกรณ์ที่ได้รับผลกระทบ

อุปกรณ์ทั้งแบบ ฮาร์ดแวร์และเวอร์ชวล ที่ใช้ Cisco AsyncOS ได้แก่

Cisco Secure Email Gateway (SEG)

Cisco Secure Email and Web Manager (SEWM)

มีความเสี่ยงสูงเป็นพิเศษ หาก…

เปิดใช้ฟังก์ชัน Spam Quarantine

และสามารถเข้าถึงหน้า Spam Quarantine จากอินเทอร์เน็ตโดยตรง (เปิดออกสาธารณะ)

🛡️ แนวทางการป้องกันและลดความเสี่ยง

เนื่องจากในขณะนี้ ยังไม่มีแพตช์แก้ไขโดยตรง สำหรับช่องโหว่ดังกล่าว Cisco แนะนำให้ผู้ดูแลระบบดำเนินการตามแนวทางต่อไปนี้

1.จำกัดการเข้าถึงจากอินเทอร์เน็ตโดยตรง

- ไม่ควรเปิดให้อุปกรณ์เข้าถึงได้จากอินเทอร์เน็ตโดยไม่จำเป็น

- หากจำเป็นต้องเชื่อมต่ออินเทอร์เน็ต ให้จำกัดเฉพาะโฮสต์ที่เชื่อถือได้ และเฉพาะพอร์ต/โปรโตคอลที่จำเป็นเท่านั้น

2.วางอุปกรณ์หลัง Firewall

- วาง Cisco Secure Email Gateway และ Cisco Secure Email and Web Manager ไว้หลัง Firewall

- อนุญาตเฉพาะทราฟฟิกจากแหล่งที่เชื่อถือได้เท่านั้น

3.แยกอินเทอร์เฟซเครือข่ายสำหรับ mail และ management

- แยกช่องทางรับ–ส่งอีเมล (mail) ออกจากช่องทางจัดการระบบ (management) บนอุปกรณ์

4.ปิดบริการที่ไม่จำเป็น

- ปิดใช้งานบริการเครือข่ายที่ไม่จำเป็นทั้งหมด เช่น HTTP และ FTP

5.อัปเกรดซอฟต์แวร์เป็นเวอร์ชันล่าสุดเมื่อมีแพตช์

- ติดตามประกาศจาก Cisco และอัปเกรดเป็น Cisco AsyncOS เวอร์ชันล่าสุด ทันทีเมื่อมีแพตช์แก้ไขช่องโหว่ดังกล่าว

6.เพิ่มความปลอดภัยในการพิสูจน์ตัวตน

- ใช้รูปแบบการตรวจสอบสิทธิ์ผู้ใช้ที่มีความปลอดภัยสูง เช่น SAML หรือ LDAP

- เปลี่ยนรหัสผ่านเริ่มต้นของผู้ดูแลระบบ

- จำกัดการเข้าถึงบัญชีผู้ดูแลระบบ โดยสร้างบัญชีผู้ใช้ตามระดับสิทธิ์ที่จำเป็นต้องใช้เท่านั้น

7.เข้ารหัสการเชื่อมต่อและจัดการใบรับรอง

- ใช้การเชื่อมต่อแบบ SSL/TLS

- ใช้ใบรับรอง SSL จากหน่วยงานออกใบรับรอง (CA) หรือสร้าง self-signed certificate ที่มีการจัดการอย่างเหมาะสม

8.เฝ้าระวังและตรวจสอบ Log อย่างสม่ำเสมอ

- ตรวจสอบ log การใช้งานและเหตุการณ์ด้านความปลอดภัย เพื่อค้นหาพฤติกรรมผิดปกติหรือการเข้าถึงโดยไม่ได้รับอนุญาต

✅ ข้อเสนอแนะเพิ่มเติม

ThaiCERT แนะนำให้หน่วยงานและผู้ดูแลระบบที่ใช้ผลิตภัณฑ์ที่อาจได้รับผลกระทบ

- เร่งตรวจสอบการตั้งค่าระบบตามแนวทางข้างต้น

- ตรวจสอบ log และเหตุการณ์ที่เกี่ยวข้องกับการเข้าถึงอุปกรณ์จากอินเทอร์เน็ต

- ตรวจสอบ IOCs ในระบบเครือข่ายและเซิร์ฟเวอร์ที่เกี่ยวข้อง

- ติดตามประกาศเพิ่มเติมเกี่ยวกับแพตช์และแนวทางแก้ไขจาก Cisco รวมถึงข่าวสารภัยคุกคามทางไซเบอร์จาก ThaiCERT

🔗 อ้างอิง