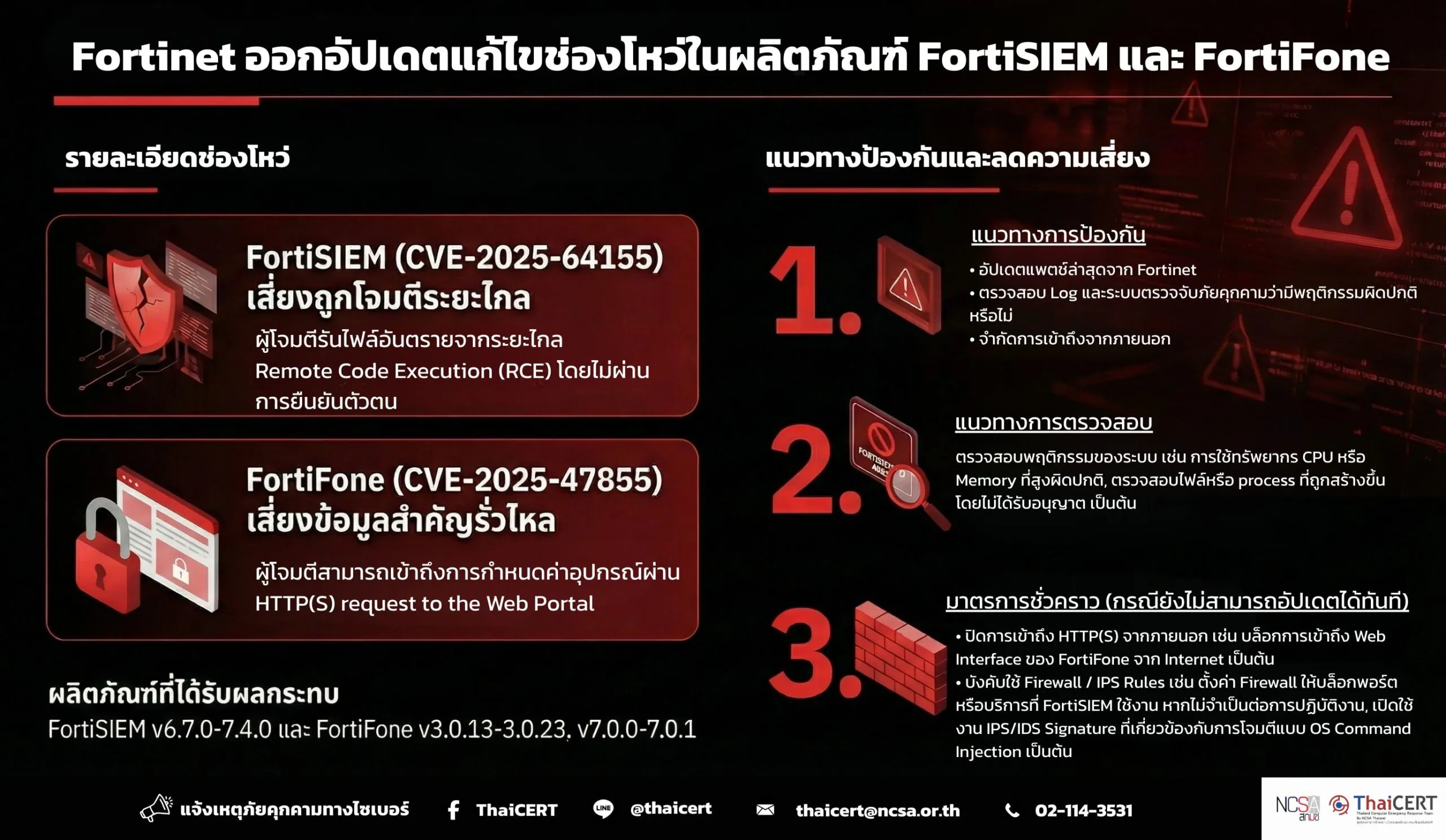

รายละเอียดช่องโหว่

- CVE-2025-64155 (CVSS 9.4) เป็นช่องโหว่ในผลิตภัณฑ์ Fortinet FortiSIEM ซึ่งเป็นระบบบริหารจัดการเหตุการณ์ความปลอดภัย (Security Information and Event Management – SIEM) ระบบนี้มีช่องโหว่ OS Command Injection ทำให้ผู้โจมตีสามารถรันไฟล์อันตรายจากระยะไกล Remote Code Execution (RCE) โดยไม่ผ่านการยืนยันตัวตน

- CVE-2025-47855 (CVSS 9.3) เป็นช่องโหว่ในผลิตภัณฑ์ Fortinet FortiFone เป็นช่องโหว่ที่มีการเปิดเผยข้อมูลที่เป็นความลับให้กับผู้ไม่ได้รับอนุญาต ซึ่งอาจทำให้ผู้โจมตีที่ไม่ได้รับอนุญาตสามารถเข้าถึงการกำหนดค่าอุปกรณ์ผ่าน HTTP(S) request to the Web Portal

ผลิตภัณฑ์ที่ได้รับผลกระทบ

- Fortinet FortiSIEM เวอร์ชันตั้งแต่ 6.7.0 ถึง 7.4.0

- FortiFone เวอร์ชัน 3.0.13 ถึง 3.0.23 และ เวอร์ชัน 7.0.0 ถึง 7.0.1

แนวทางการตรวจสอบ

- ตรวจสอบเวอร์ชันของ FortiSIEM และ FortiFone

- ตรวจสอบการเปิดให้เข้าถึงจากเครือข่ายภายนอก

- ตรวจสอบบันทึกเหตุการณ์ (Log Analysis)

- ตรวจสอบพฤติกรรมของระบบ เช่น การใช้ทรัพยากร CPU หรือ Memory ที่สูงผิดปกติ, ตรวจสอบไฟล์หรือ process ที่ถูกสร้างขึ้นโดยไม่ได้รับอนุญาต เป็นต้น

แนวทางการป้องกัน

- อัปเดตแพตช์ล่าสุดจาก Fortinet

- ตรวจสอบ Log และระบบตรวจจับภัยคุกคามว่ามีพฤติกรรมผิดปกติหรือไม่

- จำกัดการเข้าถึงจากภายนอก

มาตรการชั่วคราว (กรณียังไม่สามารถอัปเดตได้ทันที)

- ปิดการเข้าถึง HTTP(S) จากภายนอก เช่น บล็อกการเข้าถึง Web Interface ของ FortiFone จาก Internet เป็นต้น

- บังคับใช้ Firewall / IPS Rules เช่น ตั้งค่า Firewall ให้บล็อกพอร์ตหรือบริการที่ FortiSIEM ใช้งาน หากไม่จำเป็นต่อการปฏิบัติงาน, เปิดใช้งาน IPS/IDS Signature ที่เกี่ยวข้องกับการโจมตีแบบ OS Command Injection เป็นต้น

- จำกัดการเข้าถึงจากเครือข่ายภายนอก

- แยก FortiSIEM และ FortiFone ออกจากระบบที่มีข้อมูลสำคัญ

อ้างอิง