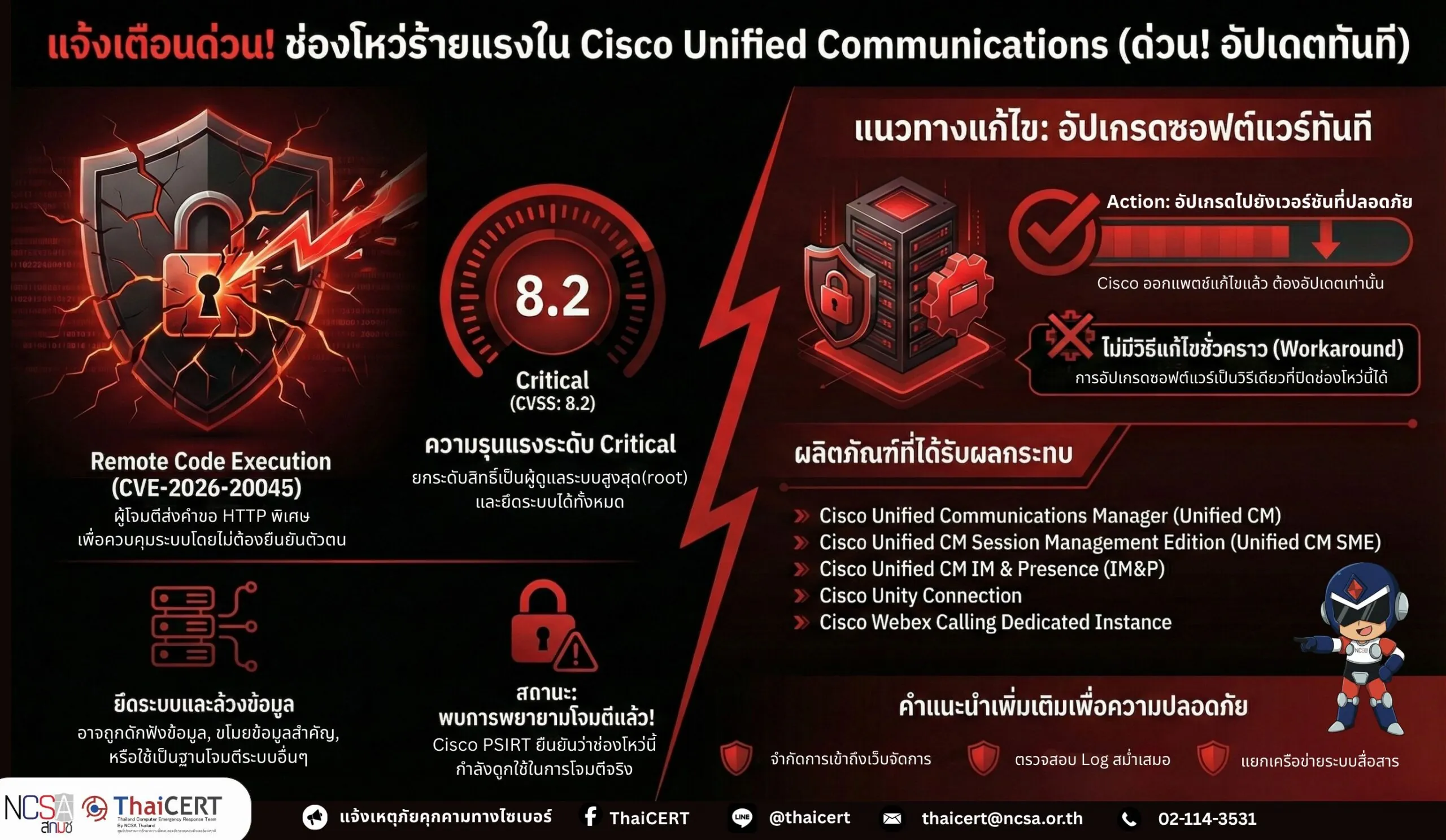

ThaiCERT ได้ติดตามสถานการณ์ภัยคุกคามทางไซเบอร์ และพบประกาศด้านความปลอดภัยจาก Cisco เกี่ยวกับช่องโหว่ระดับ Critical ในผลิตภัณฑ์ Cisco Unified Communications ซึ่งหากไม่ดำเนินการแก้ไข อาจทำให้ผู้ไม่หวังดีสามารถรันคำสั่งบนระบบจากระยะไกล และยกระดับสิทธิ์เป็นผู้ดูแลระบบ (root) ได้ ส่งผลกระทบร้ายแรงต่อความมั่นคงปลอดภัยของระบบสารสนเทศของหน่วยงาน

1. รายละเอียดช่องโหว่:

Cisco ตรวจพบช่องโหว่ (CVE-2026-20045) มีคะแนน CVSS: 8.2 ที่เกิดจากการตรวจสอบข้อมูลที่ผู้ใช้ส่งมาในคำขอ HTTP อย่างไม่เหมาะสม (Improper Input Validation) ภายในเว็บอินเทอร์เฟซสำหรับการจัดการระบบ ทำให้ผู้โจมตีที่ไม่ได้รับการยืนยันตัวตนสามารถโจมตีจากระยะไกลได้ และ Cisco ได้จัดระดับความรุนแรงของช่องโหว่นี้เป็น Critical เนื่องจากสามารถนำไปสู่การยึดครองระบบได้อย่างสมบูรณ์ โดย Cisco PSIRT ยืนยันว่า มีการพยายามโจมตีช่องโหว่นี้เกิดขึ้นจริงแล้ว

2. ภาพรวมของช่องโหว่: ผู้โจมตีสามารถส่งชุดคำขอ HTTP ที่ถูกออกแบบมาเป็นพิเศษไปยังเว็บอินเทอร์เฟซการจัดการของอุปกรณ์ที่ได้รับผลกระทบ หากโจมตีสำเร็จ จะส่งผลกระทบดังต่อไปนี้ :

2.1 เข้าถึงระบบปฏิบัติการในระดับผู้ใช้ (User-level)

2.2 ยกระดับสิทธิ์เป็นผู้ดูแลระบบ (root)

2.3 ผู้โจมตีสามารถสั่งรันคำสั่งใด ๆ บนระบบปฏิบัติการได้

2.4 ระบบสื่อสารภายในองค์กรอาจถูกดักฟัง แก้ไข หรือปิดการให้บริการ เสี่ยงต่อการรั่วไหลของข้อมูลสำคัญ

2.5 อาจถูกใช้เป็นฐานในการโจมตีระบบอื่นภายในเครือข่าย (Lateral Movement)

3. ช่องโหว่นี้ส่งผลกระทบต่อผลิตภัณฑ์ Cisco ต่อไปนี้:

3.1 Cisco Unified Communications Manager (Unified CM)

3.2 Cisco Unified CM Session Management Edition (Unified CM SME)

3.3 Cisco Unified CM IM & Presence (IM&P)

3.4 Cisco Unity Connection

3.5 Cisco Webex Calling Dedicated Instance

4. แนวทางการแก้ไข: Cisco ไม่มีวิธีแก้ไขชั่วคราว (Workaround) สำหรับช่องโหว่นี้ แนะนำให้ อัปเกรดซอฟต์แวร์ไปยังเวอร์ชันที่ Cisco ออกแพตช์แก้ไขแล้วทันที ตามรายการ Fixed Software ในประกาศความปลอดภัยของ Cisco

5. คำแนะนำด้านความปลอดภัยเพิ่มเติม:

5.1 จำกัดการเข้าถึงเว็บอินเทอร์เฟซการจัดการจากภายนอกเครือข่าย

5.2 ตรวจสอบ Log และพฤติกรรมที่ผิดปกติของระบบอย่างสม่ำเสมอ

5.3 แยกเครือข่ายระบบสื่อสารออกจากเครือข่ายผู้ใช้งานทั่วไป

5.4 ติดตามประกาศด้านความปลอดภัยจาก Cisco อย่างใกล้ชิด

6.แหล่งอ้างอิง: