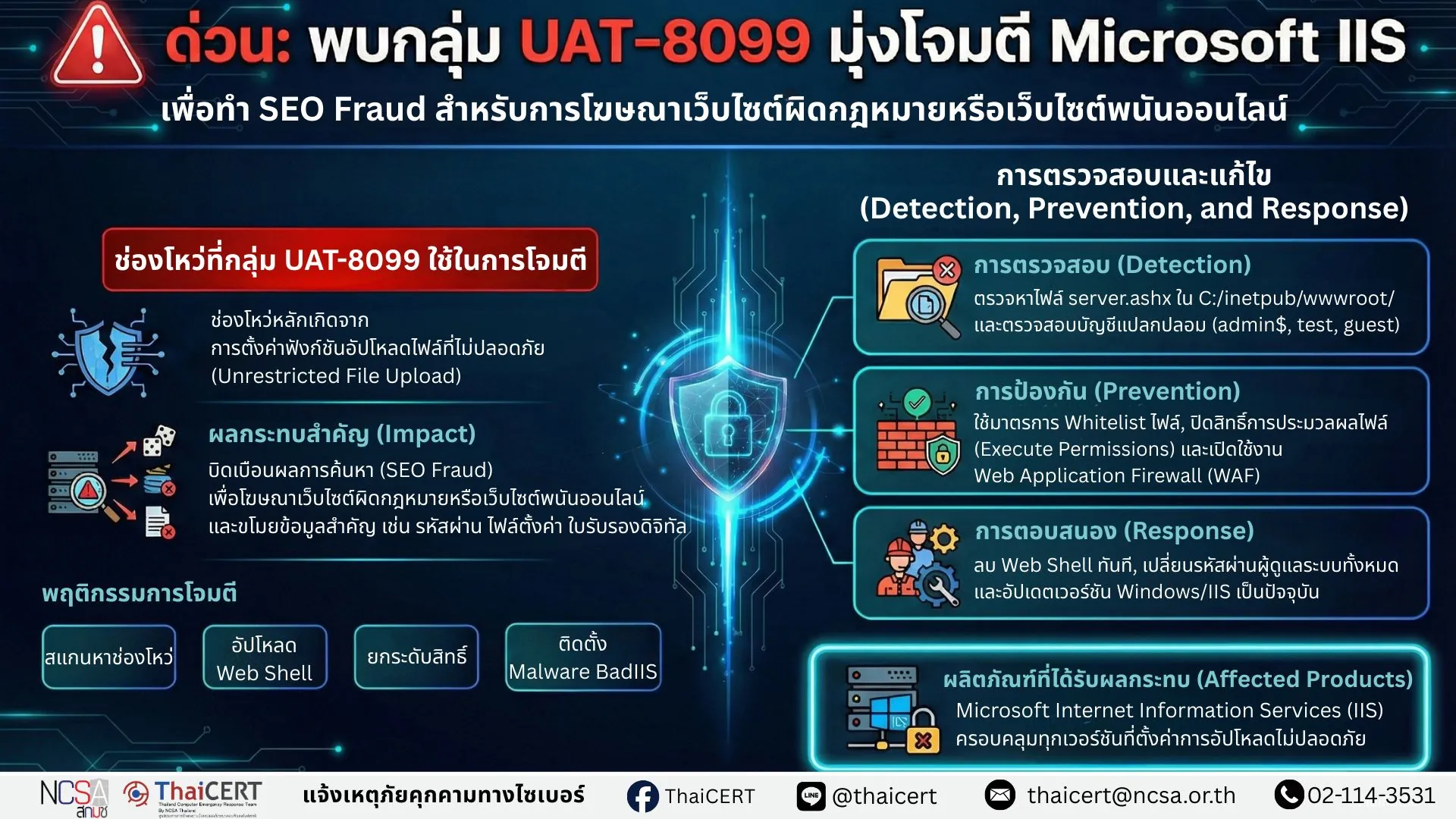

ThaiCERT ติดตามสถานการณ์และพบรายงานจาก Cisco Talos ระบุว่ากลุ่ม UAT-8099 โจมตีเซิร์ฟเวอร์ที่ใช้งาน Microsoft Internet Information Services (IIS) โดยอาศัย การกำหนดค่าไม่รัดกุม (Misconfiguration) โดยเฉพาะกรณี อัปโหลดไฟล์ได้โดยไม่จำกัด (Unrestricted File Upload) เพื่อติดตั้ง Web Shell/เครื่องมือควบคุมระยะไกล ขโมยข้อมูลสำคัญ (เช่น รหัสผ่าน ไฟล์ตั้งค่า ใบรับรองดิจิทัล) และใช้ทรัพยากรขององค์กรเป็นฐานปฏิบัติการ ทั้งนี้ ประเทศไทยเป็นหนึ่งในประเทศเป้าหมายหลัก ของแคมเปญดังกล่าว

1. รายละเอียดช่องโหว่

1.1 ช่องโหว่/ความเสี่ยงหลักเกิดจาก การตั้งค่าฟังก์ชันอัปโหลดไฟล์ที่ไม่ปลอดภัย (Unrestricted File Upload / Misconfiguration)

1.2ผู้โจมตีใช้ช่องโหว่นี้เพื่อ อัปโหลด Web Shell และเครื่องมือสำหรับควบคุมระบบจากระยะไกล

1.3เป้าหมายสำคัญคือ บิดเบือนผลการค้นหา (SEO Fraud) เพื่อโฆษณาเว็บไซต์ผิดกฎหมาย/พนันออนไลน์ และ ขโมยข้อมูลสำคัญ (Credentials, config files, digital certificates)

2. พฤติกรรมการโจมตีที่ตรวจพบ

2.1 สแกนหา IIS Server ที่มีช่องโหว่/ตั้งค่าไม่ปลอดภัย แล้วอัปโหลด Web Shell เพื่อสำรวจระบบ (Reconnaissance)

2.2 ทำการยกระดับสิทธิ์ (Privilege Escalation) จนถึงระดับผู้ดูแลระบบ

2.3 เปิดใช้งาน/ใช้ Remote Desktop Protocol (RDP) เพื่อเข้าควบคุมเครื่องที่ถูกบุกรุก

2.4 ติดตั้งเครื่องมือเพื่อคงการเข้าถึงและควบคุมระบบ เช่น VPN, Proxy

2.5 ขั้นตอนสุดท้าย ติดตั้งมัลแวร์ BadIIS เพื่อเปลี่ยนเส้นทางการค้นหาของ Google ไปยังเว็บไซต์โฆษณาผิดกฎหมายหรือเว็บไซต์พนันออนไลน์

2.6 มีความพยายามกันพื้นที่เพื่อไม่ให้กลุ่มอื่นเข้ายึดระบบซ้ำ

3. ผลิตภัณฑ์ที่ได้รับผลกระทบ

Microsoft Internet Information Services (IIS)

4. แนวทางการตรวจสอบ

4.1 ตรวจสอบการตั้งค่าการอัปโหลดไฟล์ทั้งหมด ว่ามีการจำกัดประเภทไฟล์หรือไม่ และมีการอนุญาตให้รันไฟล์ได้หรือไม่ (Execute)

4.2 ค้นหาไฟล์ต้องสงสัยหรือไฟล์ Web Shell โดยเฉพาะในไดเรกทอรีที่พบบ่อย เช่น C:/inetpub/wwwroot/ และโฟลเดอร์ชั่วคราวอื่น ๆ ตัวอย่างชื่อไฟล์ที่พบในแคมเปญนี้: server.ashx

4.3 ตรวจสอบบัญชีผู้ใช้บนระบบหรือเซิร์ฟเวอร์ หากพบบัญชีแปลกปลอมที่ไม่เคยมีอยู่ในระบบ เช่น admin$, test, หรือ guest ที่ถูกเปิดใช้งานโดยไม่ได้รับอนุญาต ให้ดำเนินการระงับการใช้งานบัญชีนั้นทันที

4.4 ตรวจสอบการเปิดใช้ RDP และตรวจสอบประวัติการล็อกอินหรือความพยายามล็อกอินผิดปกติ

4.5 ตรวจสอบ Task Scheduler เพื่อหา Task ที่ถูกสร้างโดยผู้ไม่หวังดี รวมถึง Task ที่รันสคริปต์หรือไบนารีที่ผิดปกติ

4.6 ตรวจสอบ IIS Logs และ Windows Event Logs เพื่อหาพฤติกรรมผิดปกติ (เช่น การอัปโหลดไฟล์แปลก ๆ, การเรียกใช้งาน .ashx หรือ .aspx ผิดปกติ, การสร้างผู้ใช้หรือเพิ่มสิทธิ์, การเปิดบริการ RDP)

5. แนวทางการป้องกัน

5.1 แก้ไขการตั้งค่าการอัปโหลดไฟล์ให้ปลอดภัย โดย

5.2 ใช้มาตราการทำ Whitelist ไฟล์ที่ได้รับอนุญาต

5.3 ปิดสิทธิ์การประมวลผลไฟล์ (Execute Permissions) ในโฟลเดอร์หรือ path ที่รับไฟล์จากภายนอก

5.4 ลบ Web Shell หรือไฟล์ต้องสงสัยออกจากระบบ และตรวจสอบความคงอยู่ (Persistence) ของผู้โจมตี

5.5 ปิดการใช้งาน RDP หากไม่จำเป็น หรือจำกัดการเข้าถึงด้วย Firewall ให้เฉพาะ IP ที่เชื่อถือได้ เท่านั้น

5.6 ติดตั้งหรืออัปเดต Antivirus และ EDR เพื่อเพิ่มโอกาสตรวจจับเครื่องมือที่เกี่ยวข้อง เช่น BadIIS

5.7 พิจารณาใช้งาน Web Application Firewall (WAF) เพื่อช่วยกรองและป้องกันการอัปโหลดไฟล์อันตราย

5.8 หากพบร่องรอยการถูกบุกรุก ให้ เปลี่ยนรหัสผ่านผู้ดูแลระบบทั้งหมดทันที เนื่องจากมีโอกาสสูงที่ Credentials ถูกขโมยออกไปแล้ว

5.9 อัปเดตเวอร์ชั่น Window และ IIS ให้เป็นเวอร์ชั่นปัจจุบัน

5.10 ตั้งค่า HTTP ให้ต่อไปเช่น การตั้งค่า Secure header และ การจำกัด HTTP method

5.11 มีการสำรองข้อมูลของระบบอย่างสม่ำเสมอ

6. มาตรการชั่วคราว (กรณียังแก้ไขระบบได้ไม่ครบในทันที)

6.1 ปิดหรือจำกัดการเข้าถึงหน้าเว็บหรือฟังก์ชันอัปโหลดไฟล์จากภายนอกชั่วคราว

6.2 บังคับใช้การจำกัด IP , Geo , IP reputation สำหรับการเข้าถึงบริการบริหารจัดการ และปิดพอร์ตที่ไม่จำเป็น

6.3 เฝ้าระวัง Log แบบใกล้ชิด และเพิ่มการแจ้งเตือน (Alert) สำหรับเหตุการณ์สำคัญ เช่น การอัปโหลดไฟล์, การสร้างบัญชีใหม่, การเปิดใช้งาน RDP, การสร้าง Scheduled Task

7. แหล่งอ้างอิง