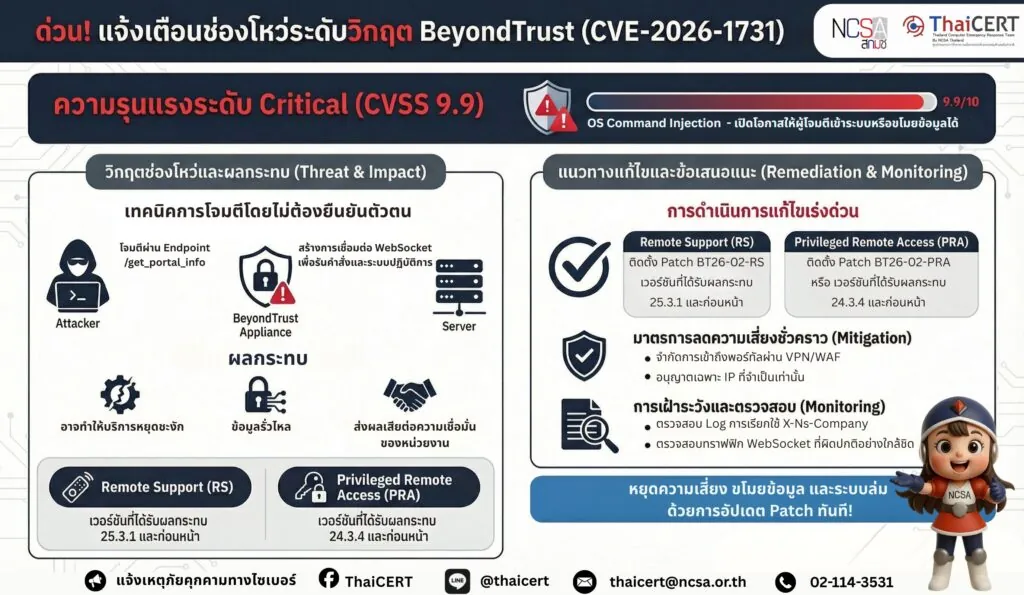

ศูนย์ประสานการรักษาความมั่นคงปลอดภัยระบบคอมพิวเตอร์แห่งชาติ (ThaiCERT) แจ้งเตือนภัยเกี่ยวกับการตรวจพบการโจมตีบนช่องโหว่ CVE-2026-1731 ในผลิตภัณฑ์ BeyondTrust ที่ช่วยทำให้แฮกเกอร์ยึดระบบได้โดยไม่ต้องใช้รหัสผ่าน

หากไม่เร่งดำเนินการตรวจสอบและแก้ไข อาจมีความเสี่ยงจากการถูกเข้าถึงโดยไม่ได้รับอนุญาต การขโมยข้อมูล หรือการฝังเครื่องมือเพื่อควบคุมระบบในระยะยาว

1. รายละเอียดช่องโหว่ที่เกี่ยวข้อง

CVE-2026-1731(CVSS 9.9) เป็นช่องโหว่ที่อยู่ในประเภท OS Command Injection ที่ทำให้แฮกเกอร์สามารถสั่งรันคำสั่งอันตราย (OS Command Injection) ผ่านช่องทาง WebSocket เพื่อเข้าควบคุมเครื่องหรือขโมยข้อมูลได้ทันที

2. เวอร์ชันที่ได้รับผลกระทบ

2.1 Remote Support (RS) เวอร์ชัน 25.3.1 และเก่ากว่า

2.2 Privileged Remote Access (PRA) เวอร์ชัน 24.3.4 และเก่ากว่า

3. เวอร์ชัน/แพตช์ที่ใช้แก้ไข

3.1 Patch BT26-02-RS

3.2 Patch BT26-02-PRA

4. แนวทางการแก้ไขและป้องกัน

การดำเนินการเร่งด่วน

1. ตรวจสอบเวอร์ชันของ RS/PRA ว่าอยู่ในช่วงที่ได้รับผลกระทบหรือไม่ (RS ≤ 25.3.1, PRA ≤ 24.3.4)

2. หากได้รับผลกระทบ ให้ติดตั้งแพตช์ BT26-02 ให้ตรงกับผลิตภัณฑ์ โดยเร็วที่สุด หรืออัปเดตไปยังเวอร์ชันที่แก้ไขแล้ว (เช่น PRA 25.1.1+)

มาตรการลดความเสี่ยงระหว่างรอแพตช์ (Mitigation)

1. จำกัดการเข้าถึงพอร์ทัลจากภายนอก เช่น อนุญาตเฉพาะ IP ที่จำเป็น, บังคับผ่าน VPN, วางหลัง Reverse Proxy/WAF หรือปิดการเข้าถึงชั่วคราวหากไม่จำเป็น

2. หากใช้งานเวอร์ชันเก่ากว่าช่วงที่รองรับแพตช์ RS ต่ำกว่า 21.3 หรือ PRA ต่ำกว่า 22.1 ต้องอัปเดตก่อน จึงจะสามารถลงแพตช์ได้

การเฝ้าระวังและตรวจสอบความผิดปกติ (Monitoring)

1. ตรวจสอบบันทึกเหตุการณ์/ทราฟฟิกที่ผิดปกติ เช่น การเรียก /get_portal_info, การดึงค่า X-Ns-Company, และการสร้าง WebSocket ที่ไม่คาดหมาย

2. หากพบพฤติกรรมผิดปกติในช่วงก่อนติดตั้งแพตช์ ให้พิจารณาดำเนินการตามกระบวนการตอบสนองเหตุการณ์ (Incident Response) ของหน่วยงานโดยทันที

อ้างอิง