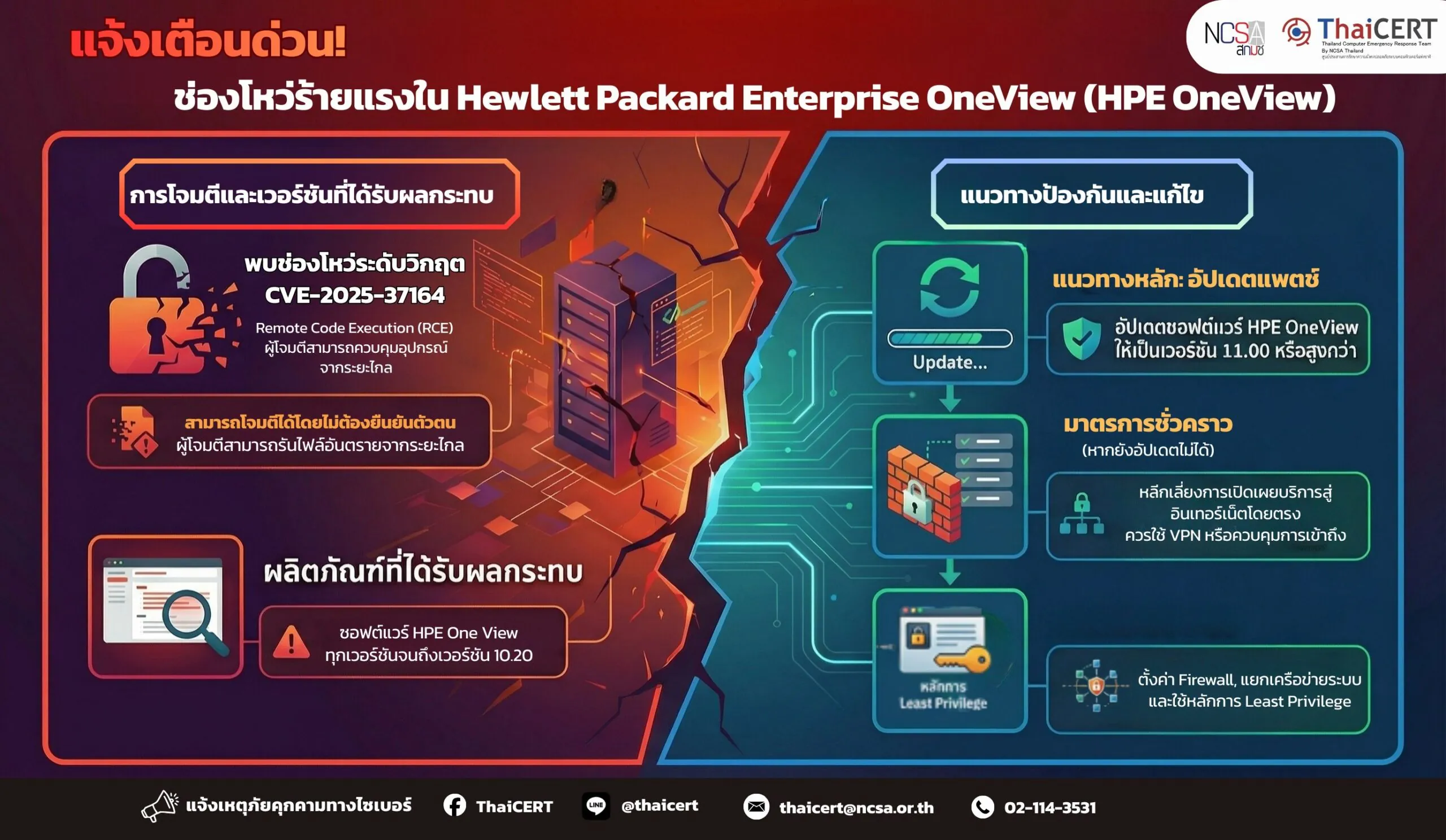

⚠️ ThaiCERT ได้ติดตามสถานการณ์ภัยคุกคามทางไซเบอร์ และพบการแจ้งเตือนช่องโหว่ระดับวิกฤตในซอฟต์แวร์ Hewlett Packard Enterprise OneView (HPE OneView) หากไม่ดำเนินการแก้ไขผู้โจมตีสามารถรันไฟล์ที่เป็นอันตรายจากระยะไกล

🔴 รายละเอียดช่องโหว่ที่สำคัญ

- CVE-2025-37164 มีคะแนน CVSS: 10.0 ซึ่งส่งผลกระทบต่อซอฟต์แวร์ OneView และเป็นช่องโหว่ประเภท Remote Code Execution (RCE) โดยช่องโหว่นี้ผู้โจมตีสามารถรันไฟล์ที่เป็นอันตรายจากระยะไกล โดยไม่ผ่านการยืนยันตัวตน

🎯 ผลิตภัณฑ์และเวอร์ชันที่ได้รับผลกระทบ

- HPE OneView ทุกเวอร์ชันจนถึงเวอร์ชัน 10.20

⚠️ แนะนำให้หน่วยงานที่ใช้งานเวอร์ชันที่ได้รับผลกระทบ เร่งดำเนินการตรวจสอบและแก้ไขทันที

🔎 แนวทางการตรวจสอบและการป้องกัน

แนวทางการตรวจสอบ

- ตรวจสอบ HPE OneView ที่ใช้งานว่าเป็นเวอร์ชันใด

- เฝ้าระวังพฤติกรรมการทำงานผิดปกติของระบบบริหารจัดการ เช่น การรันคำสั่งที่ผิดปกติ, การเชื่อมต่อเครือข่ายที่ไม่คุ้นเคย หรือกระบวนการที่ถูกสร้างโดย process ที่ไม่รู้จัก

- ใช้เครื่องมือความมั่นคงปลอดภัย เช่น IDS/IPS, EDR หรือ SIEM เพื่อวิเคราะห์และแจ้งเตือนกิจกรรมที่ผิดปกติบนระบบ HPE OneView

- หลีกเลี่ยงการเปิดเผยบริการ HPE OneView ไปยังอินเทอร์เน็ตโดยตรง หากไม่จำเป็น ควรใช้ VPN หรือควบคุมการเข้าถึงจากเครือข่ายภายในเท่านั้น

แนวทางการป้องกัน

- ดำเนินการอัปเดตซอฟต์แวร์ HPE OneView ให้เป็นเวอร์ชัน 11.00 หรือสูงกว่า

- จำกัดการเข้าถึงบริการ HPE OneView จากเครือข่ายภายนอก และอนุญาตเฉพาะแหล่งที่เชื่อถือได้เท่านั้น

- สแกนหาช่องโหว่ (Vulnerability Scanning) และ Penetration Testing เพื่อประเมินความเสี่ยงที่อาจเกิดขึ้นในระบบภายในขององค์กร

- เฝ้าติดตามประกาศจาก HPE และหน่วยงานความปลอดภัยไซเบอร์ เพื่อรับทราบข้อมูลอัปเดตและคำแนะนำเพิ่มเติม

มาตรการชั่วคราว กรณียังไม่สามารถอัปเดตได้ทันที

- จำกัดการเข้าถึงบริการจากเครือข่ายภายนอก และอนุญาตให้เข้าถึงเฉพาะจาก IP Addresss หรือเครือข่ายที่เชื่อถือได้

- กำหนดไฟร์วอลล์ให้อนุญาตเฉพาะ IP Address หรือเครือข่ายที่จำเป็นต่อการปฏิบัติงาน และปิดกั้นการเข้าถึงจากแหล่งที่ไม่เกี่ยวข้องหรือไม่สามารถยืนยันความน่าเชื่อถือ

- แยกระบบบริหารจัดการออกจากเครือข่ายหลักของหน่วยงาน เพื่อจำกัดขอบเขตและผลกระทบที่อาจเกิดขึ้น

- กำหนดค่าการเข้าถึงระบบตามหลักการ Least Privilege และจำกัดแหล่งที่มาของการเชื่อมต่อให้เฉพาะที่มีความจำเป็น

- จัดทำและทบทวนแผนตอบสนองเหตุการณ์ด้านความมั่นคงปลอดภัยไซเบอร์ (Incident Response Plan) เพื่อให้สามารถดำเนินการได้อย่างรวดเร็ว หากตรวจพบการโจมตี

🔗อ้างอิง: