54/69 (IT) ประจำวันพุธที่ 28 มกราคม 2569

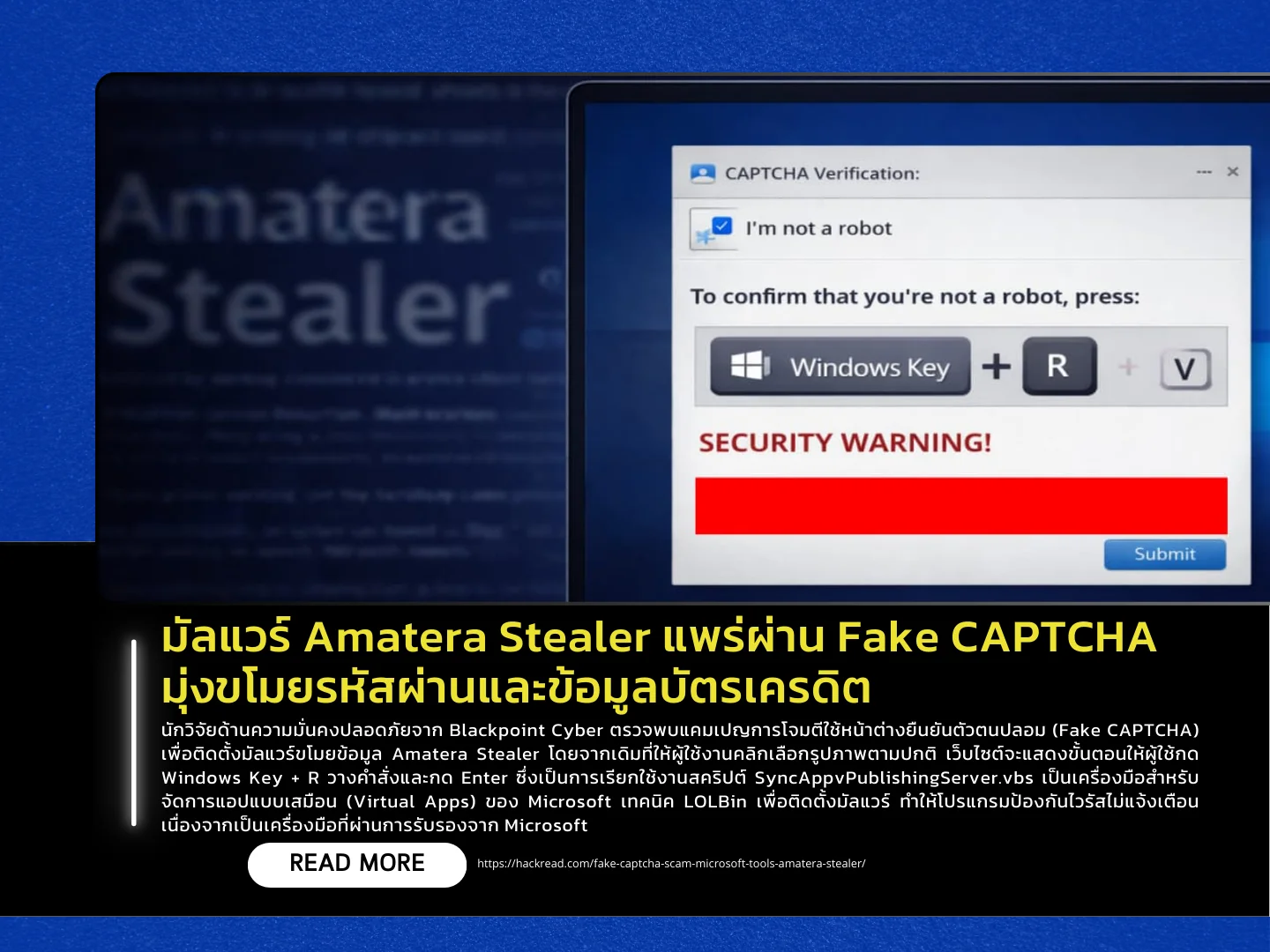

นักวิจัยด้านความมั่นคงปลอดภัยจาก Blackpoint Cyber ตรวจพบแคมเปญการโจมตีใช้หน้าต่างยืนยันตัวตนปลอม (Fake CAPTCHA) เพื่อติดตั้งมัลแวร์ขโมยข้อมูล Amatera Stealer โดยจากเดิมที่ให้ผู้ใช้งานคลิกเลือกรูปภาพตามปกติ เว็บไซต์จะแสดงขั้นตอนให้ผู้ใช้กด Windows Key + R วางคำสั่งและกด Enter ซึ่งเป็นการเรียกใช้งานสคริปต์ SyncAppvPublishingServer.vbs เป็นเครื่องมือสำหรับจัดการแอปแบบเสมือน (Virtual Apps) ของ Microsoft เทคนิค LOLBin เพื่อติดตั้งมัลแวร์ ทำให้โปรแกรมป้องกันไวรัสไม่แจ้งเตือนเนื่องจากเป็นเครื่องมือที่ผ่านการรับรองจาก Microsoft

กลไกของแคมเปญยังมีการหลบเลี่ยงการวิเคราะห์ โดยดึงคำสั่งจากไฟล์ Google Calendar (.ics) และดาวน์โหลดไฟล์รูปภาพ PNG จากเว็บไซต์สาธารณะ เช่น Imgur ซึ่งภายในซ่อนโค้ดอันตรายไว้ด้วยเทคนิค Steganography นอกจากนี้ สคริปต์ยังมีกลไกตรวจสอบว่ากำลังทำงานอยู่ในสภาพแวดล้อมจำลอง (Sandbox) หรือไม่ หากพบความผิดปกติหรือไม่มีการโต้ตอบจากผู้ใช้งานจริง ระบบจะหยุดทำงานทันทีเพื่อป้องกันการถูกวิเคราะห์

ปลายทางของการโจมตีคือการฝังมัลแวร์ Amatera Stealer เพื่อขโมยข้อมูล เช่น รหัสผ่านที่บันทึกไว้ ข้อมูลบัตรเครดิต และข้อมูลเบราว์เซอร์ โดยภัยคุกคามนี้ส่งผลกระทบต่อผู้ใช้ Windows 10, Windows 11 และ Windows Server ที่เปิดใช้งานฟีเจอร์ App-V เท่านั้น นักวิจัยแนะนำให้ผู้ใช้งานหลีกเลี่ยงการคัดลอกและวางคำสั่งจากเว็บไซต์ลงในช่อง Run ของ Windows โดยทั่วไป CAPTCHA ที่ถูกต้องจะไม่ขอให้เปิด Run หรือให้วางคำสั่งลงในเครื่อง หากพบลักษณะดังกล่าวถือเป็นสัญญาณเตือนและยุติการดำเนินการทันที

แหล่งข่าว https://hackread.com/fake-captcha-scam-microsoft-tools-amatera-stealer/