ThaiCERT ได้ติดตามสถานการณ์ภัยคุกคามทางไซเบอร์ และพบประกาศด้านความปลอดภัยจาก OpenSSL เกี่ยวกับช่องโหว่ในกระบวนการแยกวิเคราะห์ (parsing) ไฟล์ PKCS#12 ซึ่งเกิดจากการตรวจสอบข้อมูลอินพุตที่ไม่เพียงพอ หากแอปพลิเคชันมีการประมวลผลไฟล์ PKCS#12 ที่ถูกสร้างขึ้นอย่างผิดรูปแบบ อาจส่งผลให้แอปพลิเคชันเกิดการทำงานล้มเหลว และนำไปสู่การโจมตีแบบปฏิเสธการให้บริการ (Denial of Service: DoS)

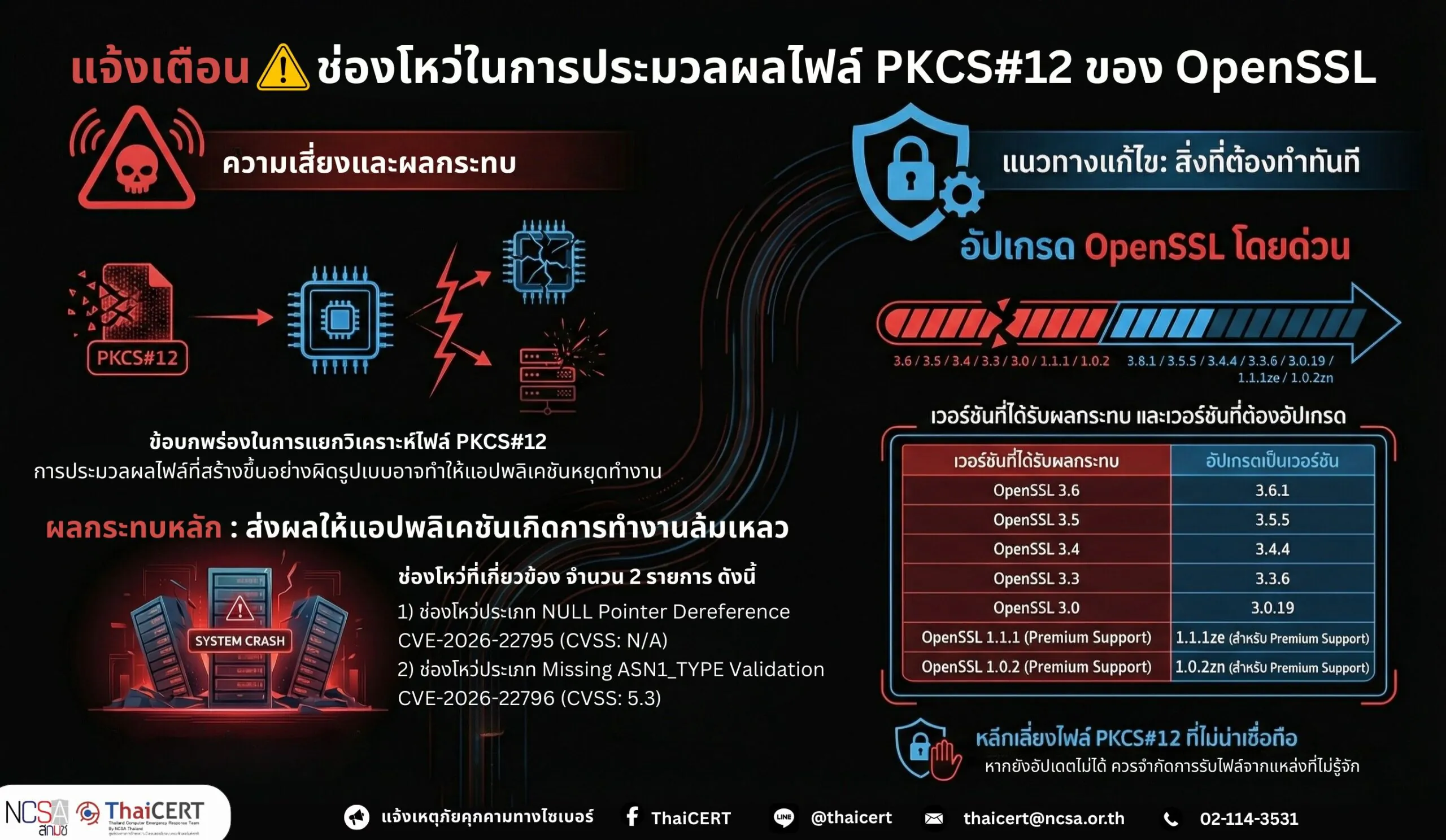

1. รายละเอียดช่องโหว่ OpenSSL ได้เปิดเผยช่องโหว่ด้านความปลอดภัยจำนวน 2 รายการ ที่เกี่ยวข้องกับกระบวนการประมวลผลไฟล์ PKCS#12 ซึ่งเกิดขึ้นในขั้นตอนการทำงานคนละส่วน แต่ส่งผลกระทบในลักษณะเดียวกัน คือทำให้แอปพลิเคชันที่ประมวลผลไฟล์ดังกล่าวเกิดการทำงานล้มเหลว

1.1 ช่องโหว่ประเภท NULL Pointer Dereference หมายเลข CVE-2026-22795 มีคะแนน CVSS: N/A เกิดจากฟังก์ชัน PKCS12_item_decrypt_d2i_ex() ไม่มีการตรวจสอบค่าพารามิเตอร์ oct ว่าเป็นค่า NULL ก่อนนำไปใช้งาน เมื่อถูกเรียกจาก PKCS12_unpack_p7encdata() พร้อมกับไฟล์ PKCS#12 ที่ผิดรูปแบบ อาจทำให้แอปพลิเคชันเกิดการทำงานล้มเหลว

1.2 ช่องโหว่ประเภท Missing ASN1_TYPE Validation หมายเลข CVE-2026-22796 มีคะแนน CVSS: 5.3 ช่องโหว่ประเภท Missing ASN1_TYPE Validation เกิดจากการไม่ตรวจสอบชนิดข้อมูลของ ASN1_TYPE ก่อนนำไปใช้งาน ส่งผลให้เกิดปัญหา type confusion และอาจนำไปสู่การอ้างอิง pointer ที่ไม่ถูกต้องหรือเป็นค่า NULL ระหว่างการอ่านข้อมูลจากหน่วยความจำ

2. ภาพรวมของช่องโหว่ ช่องโหว่ทั้งสองรายการสามารถถูกโจมตีได้เมื่อผู้ใช้หรือแอปพลิเคชันมีการเปิดหรือประมวลผลไฟล์ PKCS#12 ที่ถูกสร้างขึ้นอย่างประสงค์ร้าย โดยผลกระทบจำกัดอยู่ในลักษณะ การปฏิเสธการให้บริการ (DoS) เท่านั้น ไม่พบการยกระดับสิทธิ์ การรันโค้ดจากระยะไกล (Remote Code Execution) หรือการรั่วไหลของข้อมูลในหน่วยความจำ ทั้งนี้ลักษณะการโจมตีดังกล่าวพบได้ไม่บ่อย เนื่องจากไฟล์ PKCS#12 มักใช้จัดเก็บกุญแจส่วนตัวและใบรับรองดิจิทัล ซึ่งโดยทั่วไปเป็นไฟล์ที่เชื่อถือได้

3. ผลิตภัณฑ์ที่ได้รับผลกระทบ

3.1 OpenSSL 3.6 ควรอัปเกรดเป็น OpenSSL 3.6.1

3.2 OpenSSL 3.5 ควรอัปเกรดเป็น OpenSSL 3.5.5

3.3 OpenSSL 3.4 ควรอัปเกรดเป็น OpenSSL 3.4.4

3.4 OpenSSL 3.3 ควรอัปเกรดเป็น OpenSSL 3.3.6

3.5 OpenSSL 3.0 ควรอัปเกรดเป็น OpenSSL 3.0.19

3.6 OpenSSL 1.1.1 ควรอัปเกรดเป็น OpenSSL 1.1.1ze (สำหรับลูกค้า premium support เท่านั้น)

3.7 OpenSSL 1.0.2 ควรอัปเกรดเป็น OpenSSL 1.0.2zn (สำหรับลูกค้า premium support เท่านั้น)

4. แนวทางการแก้ไข

4.1 แนะนำให้ผู้ดูแลระบบและผู้ใช้งานดำเนินการอัปเกรด OpenSSL เป็นเวอร์ชันที่ได้รับการแก้ไขแล้วโดยเร็ว

4.2 ตรวจสอบระบบและแอปพลิเคชันที่มีการใช้งาน OpenSSL และมีการประมวลผลไฟล์ PKCS#12 ว่าอยู่ในขอบเขตที่ได้รับผลกระทบหรือไม่

5. คำแนะนำด้านความปลอดภัยเพิ่มเติม

5.1 หลีกเลี่ยงหรือจำกัดการรับและประมวลผลไฟล์ PKCS#12 จากแหล่งที่ไม่น่าเชื่อถือ

5.2 กำหนดนโยบายการจัดการกุญแจดิจิทัลและไฟล์ PKCS#12 ให้เหมาะสม

5.3 OpenSSL FIPS Module ในเวอร์ชัน 3.5, 3.4, 3.3 และ 3.0 ไม่อยู่ในขอบเขตที่ได้รับผลกระทบ จากช่องโหว่นี้

5.4 ติดตามประกาศด้านความปลอดภัยจาก OpenSSL และ ThaiCERT อย่างต่อเนื่อง

6.แหล่งอ้างอิง