56/69 (IT) ประจำวันพฤหัสบดีที่ 29 มกราคม 2569

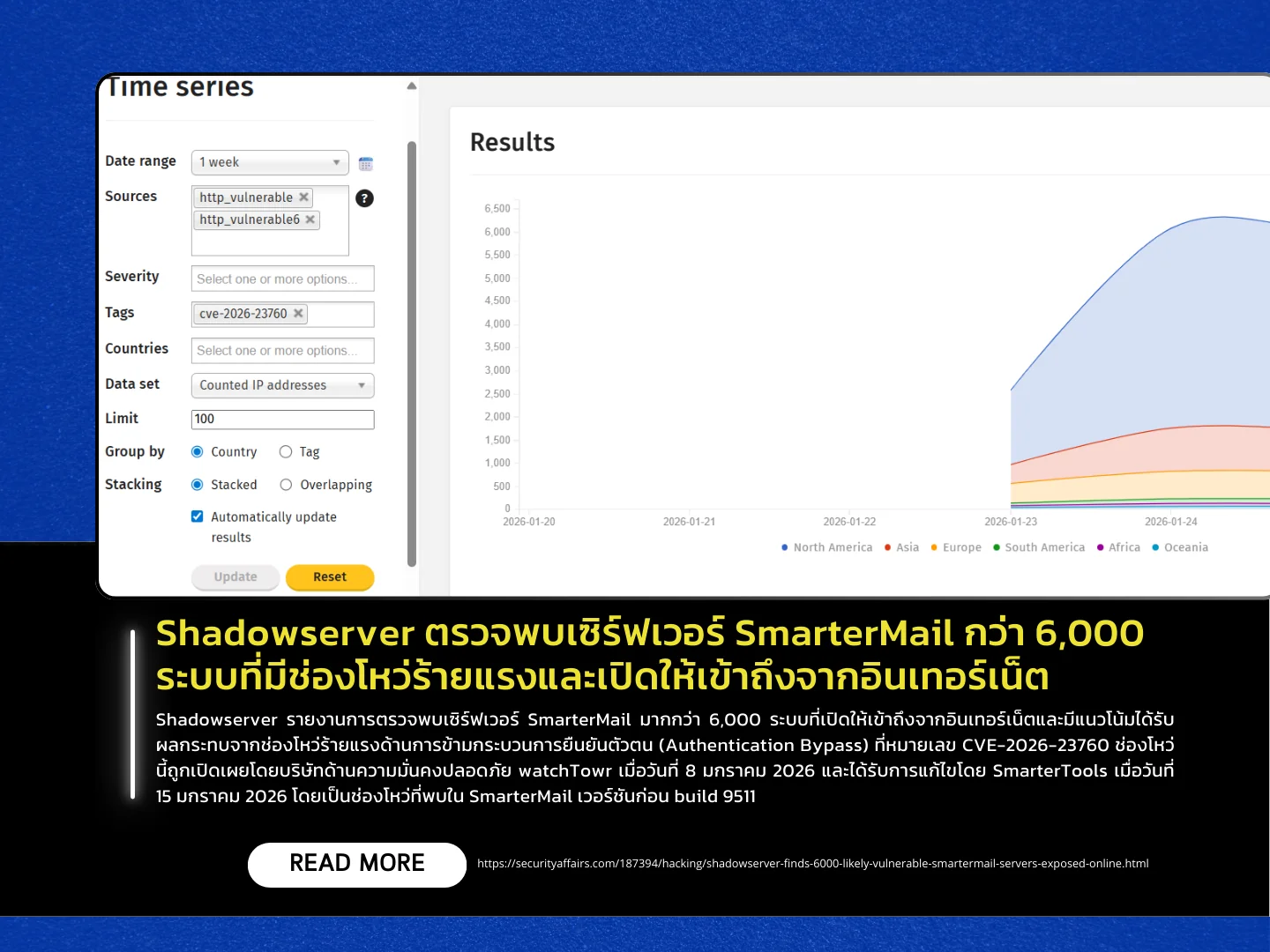

Shadowserver รายงานการตรวจพบเซิร์ฟเวอร์ SmarterMail มากกว่า 6,000 ระบบที่เปิดให้เข้าถึงจากอินเทอร์เน็ตและมีแนวโน้มได้รับผลกระทบจากช่องโหว่ร้ายแรงด้านการข้ามกระบวนการยืนยันตัวตน (Authentication Bypass) ที่หมายเลข CVE-2026-23760 ช่องโหว่นี้ถูกเปิดเผยโดยบริษัทด้านความมั่นคงปลอดภัย watchTowr เมื่อวันที่ 8 มกราคม 2026 และได้รับการแก้ไขโดย SmarterTools เมื่อวันที่ 15 มกราคม 2026 โดยเป็นช่องโหว่ที่พบใน SmarterMail เวอร์ชันก่อน build 9511

ช่องโหว่ดังกล่าวเกิดขึ้นใน API สำหรับรีเซ็ตรหัสผ่าน (force-reset-password endpoint) ซึ่งอนุญาตให้มีการร้องขอจากผู้ใช้งานที่ไม่ได้ผ่านการยืนยันตัวตน และไม่มีการตรวจสอบรหัสผ่านเดิมหรือโทเคนสำหรับรีเซ็ต ส่งผลให้ผู้โจมตีสามารถระบุชื่อผู้ดูแลระบบ (administrator username) และตั้งรหัสผ่านใหม่ได้โดยตรง นำไปสู่การเข้าควบคุมบัญชีผู้ดูแลระบบทั้งหมดของ SmarterMail ได้อย่างสมบูรณ์ ทั้งนี้ นักวิจัยจาก watchTowr ได้เผยแพร่ Proof-of-Concept ที่ใช้เพียงชื่อบัญชีผู้ดูแลระบบในการโจมตี และ Shadowserver ระบุว่าพบความพยายามใช้ช่องโหว่นี้ในการโจมตีแล้ว

จากการสำรวจของ Shadowserver พบว่าเซิร์ฟเวอร์ที่มีความเสี่ยงส่วนใหญ่อยู่ในสหรัฐอเมริกา (ประมาณ 4,100 ระบบ) รองลงมาคือมาเลเซีย อินเดีย แคนาดา และสหราชอาณาจักร นอกจากนี้ สำนักงานความมั่นคงปลอดภัยไซเบอร์และโครงสร้างพื้นฐานของสหรัฐฯ (CISA) ได้เพิ่มช่องโหว่ CVE-2026-23760 ลงในบัญชี Known Exploited Vulnerabilities (KEV) และสั่งการให้หน่วยงานภาครัฐของสหรัฐฯ (FCEB) ดำเนินการแก้ไขภายในวันที่ 16 กุมภาพันธ์ 2026 พร้อมแนะนำให้องค์กรและผู้ดูแลระบบเร่งอัปเดต SmarterMail เป็นเวอร์ชันที่ได้รับการแก้ไขโดยทันที เพื่อลดความเสี่ยงจากการถูกยึดระบบและการโจมตีในวงกว้าง

แหล่งข่าว https://securityaffairs.com/187394/hacking/shadowserver-finds-6000-likely-vulnerable-smartermail-servers-exposed-online.html