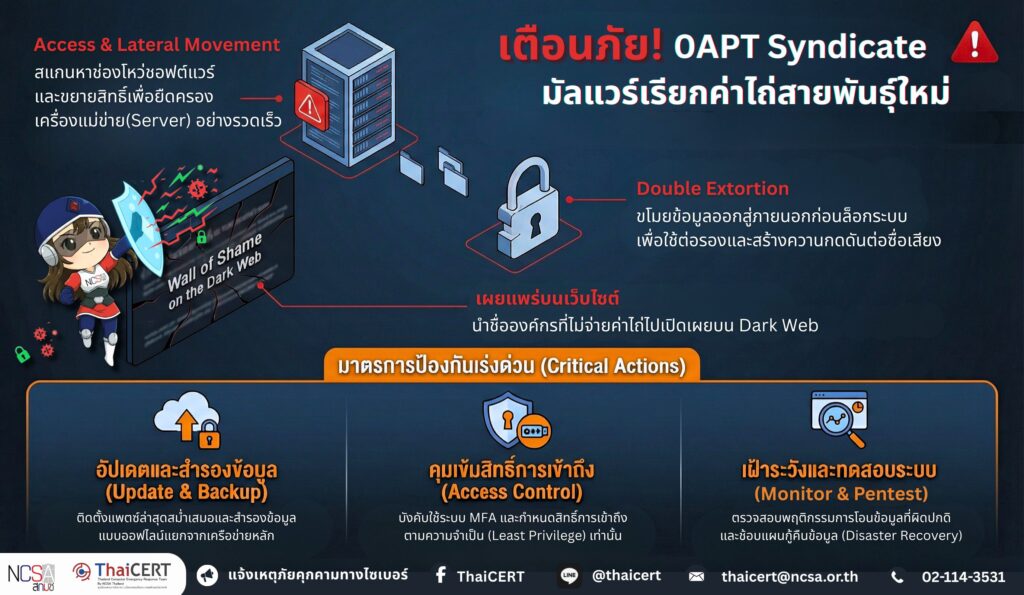

ThaiCERT แจ้งเตือนภัยเกี่ยวกับกลุ่ม 0APT (0APT Syndicate) ซึ่งอ้างตัวว่าเป็นผู้ให้บริการมัลแวร์เรียกค่าไถ่(Ransomware-as-a-Service-RaaS) โดยเริ่มระบาดหนักในช่วงปลายเดือนมกราคมที่ผ่านมา

0APT Ransomware กลุ่มนี้มุ่งเป้าโจมตีองค์กรที่มีชื่อเสียง โดยมีเป้าหมายเพื่อเจาะเข้าระบบ ขโมยข้อมูลสำคัญ และทำการเข้ารหัสไฟล์อย่างรวดเร็ว นำชื่อองค์กรไปเปิดเผยบนเว็บไซต์ “Wall of Shame” บน Dark Web สร้างความกดดัน ข่มขู่ให้องค์กรหวาดกลัวต่อผลกระทบด้านชื่อเสียงเพื่อบีบบังคับให้จ่ายเงินค่าไถ่

พฤติการณ์โจมตี (Tactics & Procedures)⚠️

1.การเข้าถึงเข้าระบบ (Initial Access): สแกนหาช่องโหว่ซอฟต์แวร์ที่ขาดการอัปเดต หรือใช้รหัสผ่านที่รั่วไหลจาก Dark Web

2.การแทรกซึมภายในเครือข่าย (Lateral Movement): แฝงตัวและขยายสิทธิ์การเข้าถึงอย่างรวดเร็ว เพื่อยึดครองเครื่องแม่ข่าย (Server) และฐานข้อมูลหลัก

3.การข่มขู่เรียกค่าไถ่(Double Extortion): ขโมยข้อมูลออกสู่ภายนอกก่อนทำการล็อกระบบ เพื่อใช้ต่อรอง

มาตรการป้องกันและเฝ้าระวัง ดังนี้

1.การจัดการระบบและโปรแกรม (Updates & Patching)

1.1 ดำเนินการอัปเดตระบบปฏิบัติการและแอปพลิเคชันบนอุปกรณ์ขององค์กรอย่างสม่ำเสมอ รวมถึงอุปกรณ์สื่อสารเคลื่อนที่

1.2 เปิดการอัปเดตอัตโนมัติ เพื่อยกระดับความมั่นคงปลอดภัยและประสิทธิภาพการทำงานของอุปกรณ์

1.3 ติดตั้งและอัปเดตโปรแกรมป้องกันไวรัส/มัลแวร์ เพื่อประเมินความจำเป็น พร้อมทั้งดำเนินการปรับปรุงฐานข้อมูลให้เป็นปัจจุบัน

1.4 สแกนระบบอย่างสม่ำเสมอ เพื่อให้ระบบปฏิบัติการทำงานได้อย่างมีประสิทธิภาพ

1.5 การบริหารจัดการแพตช์แบบรวมศูนย์ พิจารณาใช้ระบบบริหารจัดการแพตช์จากส่วนกลาง (Centralised Patch Management)

และใช้กลยุทธ์การประเมินตามระดับความเสี่ยง (Risk-based Assessment) เพื่อจัดลำดับความสำคัญของระบบที่ต้องได้รับการดูแล

2.การสำรองข้อมูล (Backup)

2.1 สำรองข้อมูลอย่างสม่ำเสมอ ทั้งในรูปแบบออนไลน์และออฟไลน์อย่างสม่ำเสมอ เป็นมาตรการที่มีประสิทธิผลสูงสุดในการกู้คืนระบบจากการโจมตีโดยเรียกค่าไถ่ (Ransomware)

2.2 การจัดเก็บข้อมูลสำรองแบบออฟไลน์แยกจากเครือข่ายหลัก (Offsite) หรือบนระบบคลาวด์ที่ออกแบบมาเพื่อความปลอดภัยโดยเฉพาะ เพื่อป้องกันกรณีที่ผู้บุกรุกมุ่งเป้าทำลายข้อมูลสำรองเพื่อบีบบังคับการชำระค่าไถ่

3.การแบ่งส่วนพื้นที่ติดตั้งอุปกรณ์และเครือข่าย (Asset & Network Compartmentalisation)

3.1 การแบ่งประเภทและส่วนจัดเก็บข้อมูล จำแนกประเภทข้อมูลและแยกส่วนจัดเก็บข้อมูลสำคัญ (Sensitive Data) ออกจากข้อมูลการดำเนินงานทั่วไป

3.2 การแบ่งส่วนเครือข่าย (Network Segregation)มีการแยกส่วนอย่างชัดเจน เพื่อจำกัดขอบเขตการเข้าถึงและป้องกันไม่ให้ผู้บุกรุกสามารถเคลื่อนย้ายตำแหน่งไปยังส่วนงานอื่นภายในเครือข่ายได้

3.3 การควบคุมการเชื่อมต่อระยะไกล (RDP) จำกัดการเข้าถึงทรัพยากรผ่านเครือข่าย โดยเฉพาะโปรโตคอล RDP หากมีความจำเป็นต้องใช้งาน จะต้องผ่านการประเมินความเสี่ยง กำหนดแหล่งที่มาที่อนุญาต และบังคับใช้การยืนยันตัวตนแบบหลายปัจจัย (Multi-factor Authentication)

4.การตรวจสอบและทดสอบระบบ (Monitoring & Testing)

4.1 ตรวจสอบและเฝ้าระวังการลักลอบส่งข้อมูลออกภายนอก (Data Exfiltration) เพื่อลดผลกระทบจากการถูกข่มขู่เปิดเผยข้อมูล

4.2 การทดสอบประสิทธิภาพการป้องกัน ดำเนินการทดสอบเจาะระบบ (Penetration Testing) และทดสอบกระบวนการฟื้นฟูข้อมูลวิกฤต (Critical Data Restoration) เป็นประจำ

5.การลดความเสี่ยงจากเนื้อหาอันตราย (Malicious Content Mitigation)

5.1 การจำกัดสภาพแวดล้อมการทำงาน โดยปิดการใช้งานโปรแกรมสคริปต์ (Scripting Environments) และมาโคร (Macros) ที่ไม่มีความจำเป็น

5.2 การกรองข้อมูลและจราจรเครือข่าย ตั้งค่าระบบเพื่อตรวจสอบเนื้อหาและอนุญาตเฉพาะไฟล์ประเภทที่กำหนด รวมถึงการใช้ระบบ Whitelisting/Blacklisting เพื่อปิดกั้นการเข้าถึงเว็บไซต์หรือ IP Address ที่มีความเสี่ยง

6.การจัดการรหัสผ่านและการจัดการสิทธิ์(Identity & Privilege Management)

6.1 ใช้รหัสผ่านที่ซับซ้อน ผสมตัวเลข สัญลักษณ์ ตัวอักษรพิมพ์เล็ก-ใหญ่

6.2 การบริหารจัดการสิทธิ์ผู้ใช้งาน (Privileged Accounts) ให้สิทธิ์เท่าที่จำเป็นและการแยกหน้าที่ความรับผิดชอบ (Segregation of Duties) โดยจำกัดสิทธิ์การติดตั้งซอฟต์แวร์และการเข้าถึงระบบของพนักงานตามหน้าที่

6.3 การใช้โปรแกรมบริหารจัดการรหัสผ่าน (Password Manager) และการยืนยันตัวตนหลายชั้น (MFA) ในระบบสำคัญ

7.ความปลอดภัยสำหรับการทำงานนอกสถานที่ (Teleworking Security)

7.1 การป้องกันอุปกรณ์พกพา บังคับใช้มาตรการเข้ารหัสฮาร์ดดิสก์, การตั้งเวลาล็อกหน้าจอ, การควบคุมสื่อบันทึกข้อมูลภายนอก (USB) และจัดให้มีกระบวนการระงับการเข้าถึงอุปกรณ์ระยะไกลกรณีสูญหายหรือถูกโจรกรรม

7.2 การเข้าใช้งานผ่านระบบสาธารณะ กำหนดนโยบายห้ามหรือจำกัดการเข้าถึงข้อมูลองค์กรผ่าน Wi-Fi สาธารณะที่ไม่มีความปลอดภัย

8.สร้างความตระหนักรู้และมาตรการสนับสนุน (Education & Insurance)

8.1 การฝึกอบรมบุคลากร จัดหลักสูตรสร้างความตระหนักรู้ด้านความปลอดภัยไซเบอร์ โดยเฉพาะเรื่องการหลอกลวงทางอีเมล (Phishing) และวิศวกรรมสังคม (Social Engineering)

8.2 การถ่ายโอนความเสี่ยง พิจารณาการทำประกันภัยความรับผิดทางไซเบอร์ (Cyber Liability Insurance) เพื่อคุ้มครองความเสียหายที่อาจเกิดขึ้น

มาตรการเพิ่มเติม

ไฟร์วอลล์และเครื่องมือระบบ ให้เปิดใช้งานไฟร์วอลล์ในระดับอุปกรณ์ (Local Firewall) และปิดการใช้งาน Windows PowerShell หากไม่มีความจำเป็นในภารกิจนั้นๆ เพื่อลดช่องทางในการรันโค้ดอันตราย

อ้างอิง