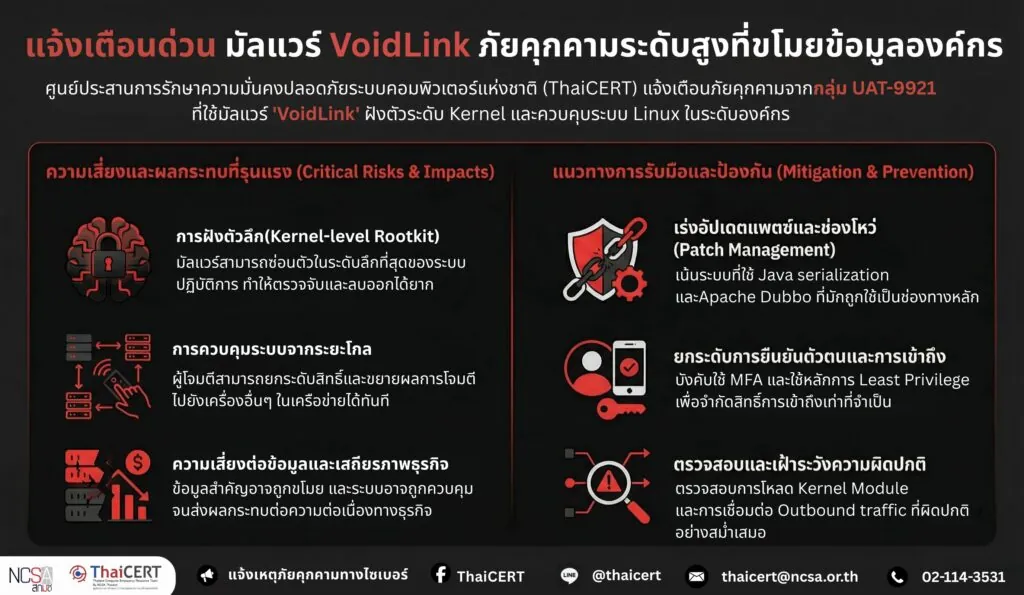

ศูนย์ประสานการรักษาความมั่นคงปลอดภัยระบบคอมพิวเตอร์แห่งชาติ (ThaiCERT) ได้ติดตามสถานการณ์ภัยคุกคามทางไซเบอร์ และพบประกาศแจ้งเตือนด้านความปลอดภัย กรณีตรวจพบกลุ่มภัยคุกคามใหม่ชื่อ UAT-9921 ที่ใช้มัลแวร์ VoidLink ในการโจมตี ซึ่งถูกประเมินว่าเป็นเครื่องมือที่พัฒนาใกล้สมบูรณ์ พร้อมใช้งานจริงสำหรับการควบคุมระบบที่ถูกเจาะในระดับองค์กร และมีระบบบันทึกการทำงาน รวมถึงการตรวจสอบและควบคุมการใช้งานได้อย่างครบถ้วน

1. รายละเอียดภัยคุกคาม

ตรวจพบกลุ่มภัยคุกคามชื่อ UAT-9921 ที่ใช้มัลแวร์เฟรมเวิร์กชื่อว่า VoidLink ในการควบคุมและจัดการโปรแกรมฝังตัวบนระบบ Linux โดยมีความสามารถขั้นสูง เช่น การซ่อนตัวลึกในระดับแกนหลักของระบบปฏิบัติการ การยกระดับสิทธิ์ในระบบที่มีการแยกสิทธิ์หรือแยกส่วนการทำงาน การหลบเลี่ยงโปรแกรมป้องกันไวรัสหรือระบบตรวจจับภัยคุกคาม และการเพิ่มความสามารถใหม่ให้กับโปรแกรมได้ตามต้องการ เครื่องมือนี้ถูกออกแบบให้ติดตั้งและใช้งานได้ง่ายในลักษณะไฟล์หลักเพียงชุดเดียว และมีระบบกำหนดสิทธิ์ผู้ใช้งานตามบทบาท พร้อมระบบบันทึกและตรวจสอบการทำงานภายใน

2. ภาพรวมของภัยคุกคาม

2.1 วิธีการเข้าถึงระบบ (Initial Access)

– ใช้ credential ที่ได้มาล่วงหน้า

– ใช้ประโยชน์จากช่องโหว่ Java serialization ที่นำไปสู่ Remote Code Execution (RCE)

– พบการใช้ประโยชน์จากช่องโหว่ที่เกี่ยวข้องกับ Apache Dubbo framework

– อาจมีการใช้เอกสารอันตราย (malicious documents) เป็นช่องทางเริ่มต้น

2.2 พฤติกรรมหลังการเจาะระบบ (Post-Compromise)

– ติดตั้งโปรแกรมควบคุมจากระยะไกล และระบบสั่งการจากผู้โจมตี

– เปิดช่องทางเชื่อมต่อพิเศษบนเครื่องที่ถูกยึด เพื่อให้ผู้โจมตีใช้งานเป็นทางผ่าน

– ใช้เครื่องมือสำรวจระบบภายใน เพื่อค้นหาเครื่องอื่น ๆ และพยายามขยายการเข้าถึงไปยังเครื่องเหล่านั้น

– ตรวจสอบและไล่สำรวจเครื่องคอมพิวเตอร์ภายในเครือข่ายเดียวกัน

2.3 ความสามารถของ VoidLink

– มีระบบกำหนดสิทธิ์ผู้ใช้งานหลายระดับ เช่น ผู้ดูแลหลัก ผู้ปฏิบัติงาน และผู้ดูข้อมูล

– เครื่องที่ถูกควบคุมสามารถติดต่อสื่อสารระหว่างกันแบบ peer-to-peer ได้

– สามารถตรวจสอบได้ว่ากำลังทำงานอยู่บนระบบคลาวด์หรือในสภาพแวดล้อมแบบคอนเทนเนอร์

– พยายามตรวจจับและหลบหลีกโปรแกรมป้องกันไวรัสหรือระบบตรวจจับภัยคุกคาม

– สามารถสร้างหรือเพิ่มความสามารถใหม่ ๆ ให้กับโปรแกรมได้ตามความต้องการในขณะใช้งาน

3. ผลกระทบที่เกิดขึ้นหากถูกโจมตี

3.1 ผู้ไม่หวังดีสามารถเข้าควบคุมเซิร์ฟเวอร์หรือเครื่องคอมพิวเตอร์ขององค์กรได้ ส่งผลกระทบต่อความมั่นคงปลอดภัย ความน่าเชื่อถือ และความต่อเนื่องทางธุรกิจขององค์กร

3.2 ผู้โจมตีอาจขยายสิทธิ์การเข้าถึงและเคลื่อนย้ายภายในเครือข่าย (Lateral Movement) ไปยังระบบอื่น ๆ ที่อยู่ในโดเมนหรือเครือข่ายเดียวกัน

3.3 มัลแวร์อาจฝังตัวในระดับลึกของระบบ ทำให้การตรวจสอบ วิเคราะห์ และกำจัดทำได้ยาก รวมถึงอาจคงอยู่ในระบบเป็นระยะเวลานาน

3.4 เครื่องที่ถูกยึดอาจถูกใช้เป็นช่องทางติดต่อสื่อสารกับเซิร์ฟเวอร์ควบคุมของผู้โจมตี (Command and Control: C2) โดยไม่ถูกตรวจพบ

3.5 ข้อมูลภายในองค์กร เช่น ข้อมูลลูกค้า ข้อมูลทางธุรกิจ หรือข้อมูลรับรองความถูกต้อง (Credentials) อาจถูกเข้าถึง คัดลอก หรือส่งออกไปยังภายนอกโดยไม่ได้รับอนุญาต

3.6 ความรวดเร็วและเทคนิคที่ซับซ้อนของผู้โจมตีอาจทำให้การตรวจจับ วิเคราะห์ และตอบสนองต่อเหตุการณ์ล่าช้า เพิ่มความเสียหายที่อาจเกิดขึ้น

4. แนวทางการแก้ไขภัยคุกคาม

4.1 อัปเดตแพตช์ระบบและแอปพลิเคชัน โดยเฉพาะระบบที่ใช้ Java serialization และ Apache Dubbo

4.2 บังคับใช้ Multi-Factor Authentication (MFA) สำหรับระบบสำคัญ

4.3 เปลี่ยนรหัสผ่านและเพิกถอน credential ที่อาจรั่วไหล

4.4 ตรวจสอบและปิดใช้งาน SOCKS proxy หรือ service ที่ไม่ได้รับอนุญาต

4.5 ตรวจสอบการโหลด kernel module ที่ผิดปกติ

4.6 ตรวจสอบพฤติกรรมการสแกนเครือข่ายภายในผิดปกติ

4.7 อัปเดตกฎตรวจจับ (IDS/IPS/EDR) ให้ครอบคลุม IoCs ที่เกี่ยวข้อง

4.8 ใช้หลักการ Least Privilege และจำกัดสิทธิ์การเข้าถึง container

5. คำแนะนำด้านความปลอดภัยเพิ่มเติม

5.1 จัดทำ Network Segmentation เพื่อลดความเสี่ยงจาก lateral movement

5.2 เปิดใช้งาน logging ระดับ kernel และ audit trail

5.3 ตรวจสอบความผิดปกติของ eBPF และ Linux Kernel Module (LKM) ที่อาจถูกโหลดโดยไม่ได้รับอนุญาต

5.4 ใช้ EDR ที่รองรับ Linux Server อย่างเต็มรูปแบบ

5.5 ตรวจสอบการเชื่อมต่อออกภายนอกที่ผิดปกติ (Outbound traffic monitoring)

5.6 ทดสอบ Red Team / Purple Team exercise เพื่อประเมินความพร้อมในการรับมือ

5.7 จัดทำ Incident Response Playbook สำหรับกรณี Linux server compromise

6. แหล่งอ้างอิง