296/68 (IT) ประจำวันจันทร์ที่ 18 สิงหาคม 2568

ทีมนักวิจัยจาก Trustwave SpiderLabs ออกคำเตือนถึงแคมเปญโจมตีใหม่ของกลุ่ม EncryptHub (หรือ LARVA-208/Water Gamayun) ที่ใช้ประโยชน์จากช่องโหว่ CVE-2025-26633 หรือ “MSC EvilTwin” บน Microsoft Management Console (MMC) ร่วมกับเทคนิค Social Engineering เพื่อแพร่กระจายมัลแวร์ โดยผู้โจมตีจะส่งไฟล์ .msc ปลอม เพื่อหลอกให้เหยื่อเปิดใช้งาน ส่งผลให้สามารถรันคำสั่งและเลี่ยงกลไกป้องกันของ Windows ได้ โดยแม้ว่า Microsoft จะออกแพตช์แก้ไขแล้ว แต่พบว่ามีการนำช่องโหว่ดังกล่าวไปใช้โจมตีในหลายองค์กรทั่วโลก

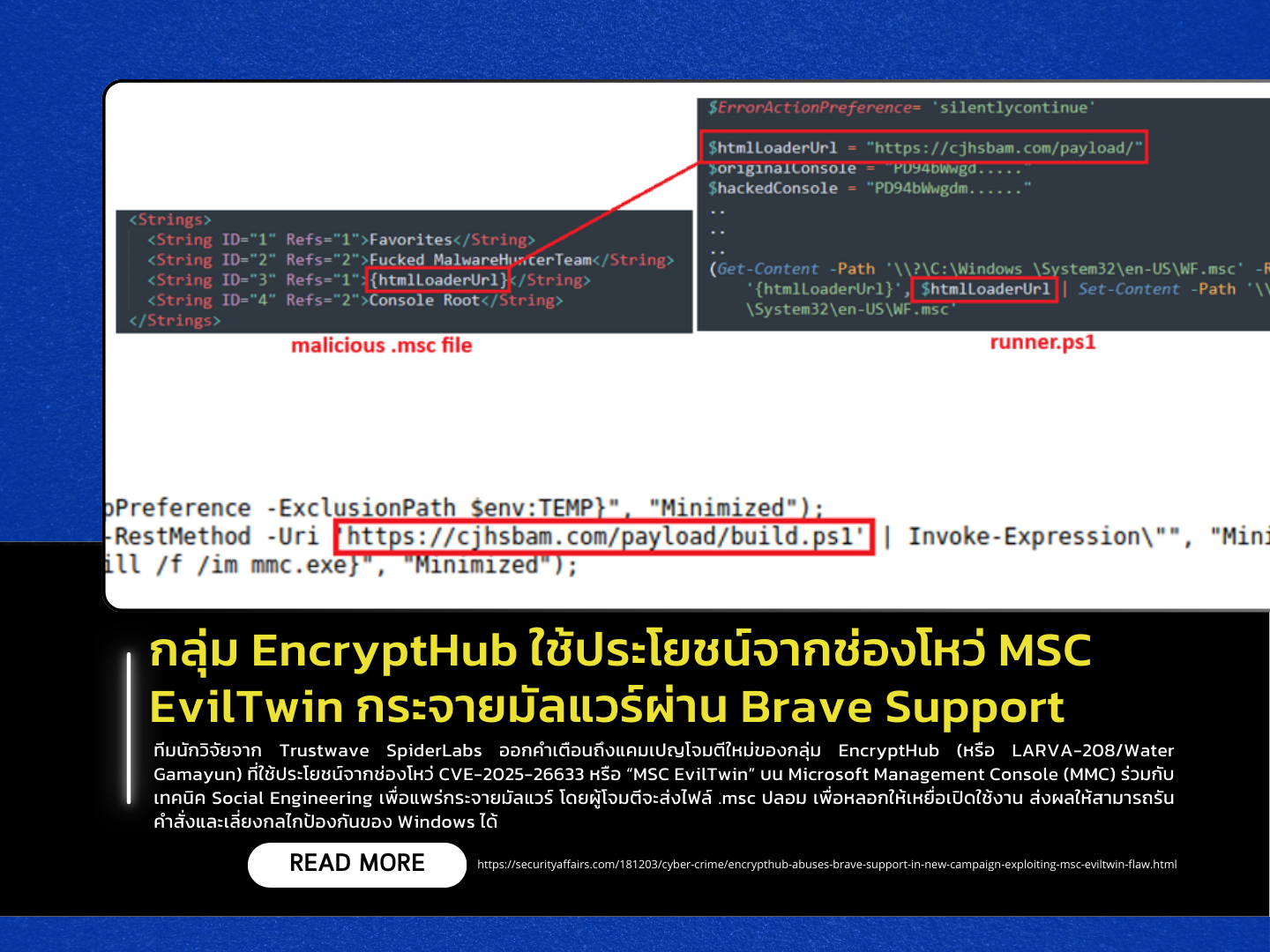

แคมเปญของกลุ่ม EncryptHub เริ่มจากการส่งข้อความ IT Support ปลอมผ่าน Microsoft Teams เพื่อหลอกให้รันสคริปต์ PowerShell ซึ่งโหลดไฟล์ runner.ps1 และปล่อยไฟล์ .msc ปลอม สองไฟล์ที่ใช้ช่องโหว่ “MSC EvilTwin” ให้ mmc.exe เปิดแทนไฟล์จริง ก่อนดึงสคริปต์ build.ps1 ที่มีหน้าที่ขโมยข้อมูล สร้าง Persistence และสื่อสารกับ C2 Server ด้วยคำสั่งเข้ารหัส AES รวมถึงติดตั้งมัลแวร์ประเภท Fickle Stealer

นอกจากนี้ EncryptHub ยังพัฒนาเครื่องมือใหม่ เช่น SilentCrystal (Loader ที่เขียนด้วย Golang) ซึ่งใช้ Brave Support เป็นแหล่งเก็บ Payload และสร้างโฟลเดอร์ Windows ปลอมเพื่อหลบเลี่ยงการตรวจจับ อีกทั้งยังมี Golang SOCKS5 Backdoor ที่ส่งข้อมูลผ่าน Telegram และรองรับการสื่อสาร C2 ด้วย TLS และในขณะเดียวกัน กลุ่มยังสร้างแพลตฟอร์มวิดีโอปลอมชื่อ RivaTalk เป็นฉากบังหน้าในการกระจายมัลแวร์ โดยตัวติดตั้งใช้เทคนิค DLL Side-Loading ผ่านไฟล์ของ Symantec ซึ่งผู้เชี่ยวชาญเตือนว่า EncryptHub ถือเป็นภัยคุกคามที่มีทรัพยากรและกลยุทธ์ครบมือ องค์กรต่าง ๆ ควรเร่งอัปเดตแพตช์ล่าสุด เฝ้าระวังพฤติกรรมผิดปกติ และเสริมมาตรการป้องกันหลายชั้นควบคู่กับการอบรมผู้ใช้งานให้รู้เท่าทันการหลอกลวงออนไลน์